El 9 de abril, Twitter/X comenzó a modificar automáticamente los enlaces que mencionan “twitter.com” para que en su lugar digan “x.com”. Pero en las últimas 48 horas, se han registrado docenas de nuevos nombres de dominio que demuestran cómo este cambio podría usarse para crear enlaces de phishing convincentes, como fedetwitter[.]comque hasta hace muy poco se presentaba como fedex.com en tuits.

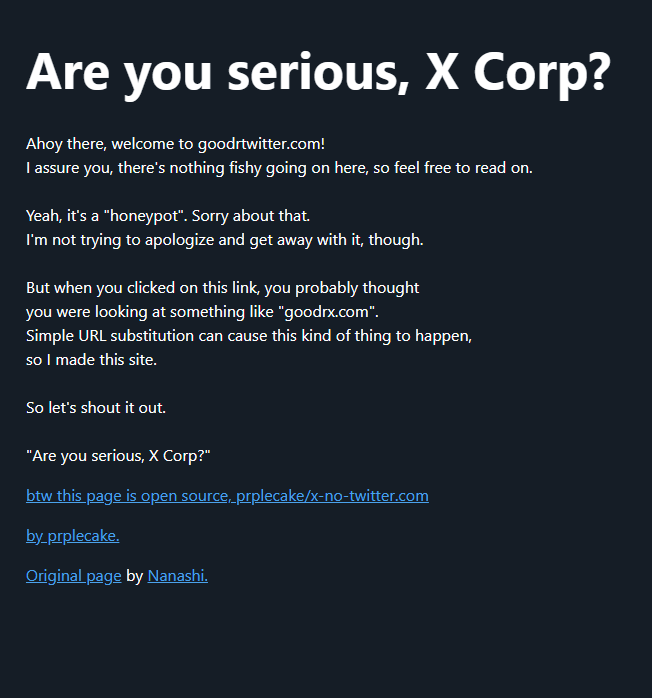

El mensaje que se muestra cuando uno visita goodrtwitter.com, que Twitter/X muestra como goodrx.com en tweets y mensajes.

Una búsqueda en DomainTools.com muestra que se han registrado al menos 60 nombres de dominio en los últimos dos días para dominios que terminan en “twitter.com”, aunque las investigaciones hasta ahora muestran que la mayoría de estos dominios han sido registrados “defensivamente” por individuos privados para evitar que los estafadores compren los dominios.

Esos incluyen carfatwitter.comque Twitter/X truncó a carfax.com cuando el dominio apareció en mensajes o tweets de usuarios. Al visitar este dominio, actualmente se muestra un mensaje que comienza: “¿Hablas en serio, X Corp?”

Actualizar: Parece que Twitter/X ha corregido su error y ya no trunca ningún dominio que termine en “twitter.com” a “x.com”.

Historia original:

El mismo mensaje aparece en otros dominios recién registrados, incluido goodrtwitter.com (goodrx.com), neobutwitter.com (neobux.com), roblotwitter.com (roblox.com), cuadrado-enitwitter.com (square-enix.com) y yandetwitter.com (yandex.com). El mensaje dejado en estos dominios indica que fueron registrados de manera defensiva por un usuario de Mastodon cuya biografía dice que es administrador/ingeniero de sistemas. Ese perfil no ha respondido a las solicitudes de comentarios.

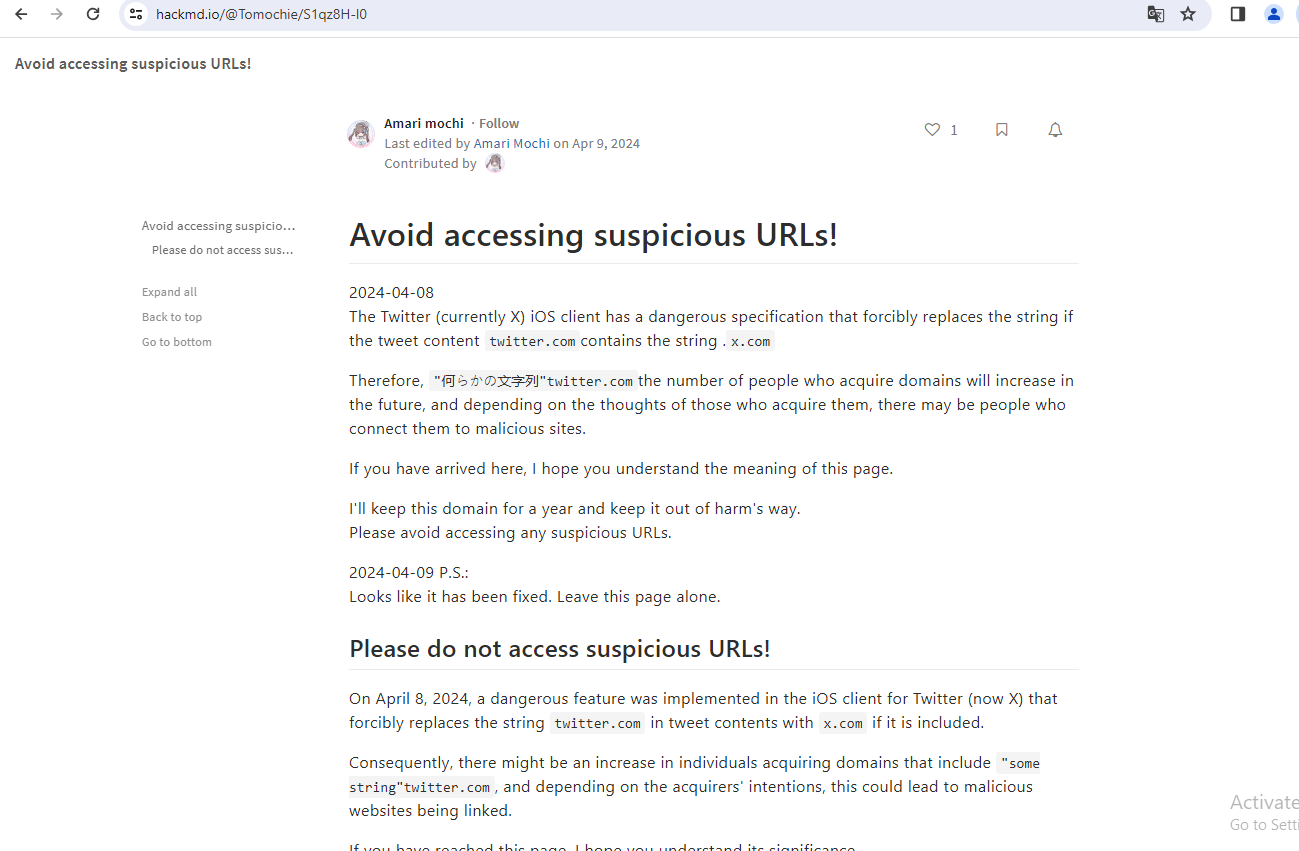

Varios de estos nuevos dominios, incluido “twitter.com”, parecen estar registrados de forma defensiva por usuarios de Twitter/X en Japón. El dominio netflitwitter.com (netflix.com, para usuarios de Twitter/X) ahora muestra un mensaje que dice que fue “adquirido para evitar su uso con fines maliciosos”, junto con un nombre de usuario de Twitter/X.

El dominio mencionado al principio de esta historia, fedetwitter.com, redirige a los usuarios al blog de un entusiasta japonés de la tecnología. Parece que se ha registrado un usuario con el identificador “amplest0e” espacio-twitter.comque los usuarios de Twitter/X verían como el “space-x.com” del CEO. El dominio “ametwitter.com” ya redirige al verdadero americanexpress.com.

Algunos de los dominios registrados recientemente y que terminan en “twitter.com” actualmente no se resuelven y no contienen información de contacto útil en sus registros de registro. Esos incluyen fuegofotwitter[.]com (firefox.com), ngintwitter[.]com (nginx.com), y webetwitter[.]com (webex.com).

El dominio setwitter.com, que Twitter/X hasta hace muy poco representaba como “sex.com”, redirige a esta publicación de blog advirtiendo sobre los cambios recientes y su uso potencial para phishing.

Sean McNeevicepresidente de investigación y datos de DomainTools, dijo a KrebsOnSecurity que parece que Twitter/X no limitó adecuadamente sus esfuerzos de redireccionamiento.

“Los malos actores podrían registrar dominios como una forma de desviar el tráfico de sitios o marcas legítimos si tuvieran la oportunidad; muchas de estas marcas en el millón de dominios principales terminan en x, como webex, hbomax, xerox, xbox y más”, dijo McNee. “También es notable que otras marcas mundialmente populares, como Rolex y Linux, también estuvieran en la lista de dominios registrados”.

La aparente supervisión de Twitter/X fue motivo de diversión y asombro para muchos antiguos usuarios que han migrado a otras plataformas de redes sociales desde que asumió el nuevo CEO. Mateo GarrettUn profesor de la Escuela de Información de UC Berkeley, resumió el Schadenfreude de la siguiente manera:

“Twitter simplemente haciendo ‘enlaces de redirección en tweets que van a x.com a twitter.com pero accidentalmente lo hace para todos los dominios que terminan en x.com como, por ejemplo, spacex.com que van a spacetwitter.com’ no es en absoluto lo más divertido. Me lo imagino, pero está muy arriba”.

Fuente Original Krebs on Security