La mayoría de los defensores están familiarizados con cómo encontrar y buscar movimientos laterales sospechosos de RDP, ya sea que eso signifique buscar en función de usuarios comprometidos conocidos o en una alerta de antimalware o protecciones EDR asociadas con un usuario específico. Estás empezando a dar un giro desde el aviso inicial de que algo anda mal; ¿ahora que?

Examinar los registros para verificar las marcas de tiempo de actividad de la cuenta es una forma típica de detectar comportamientos extraños; por ejemplo, James, de la oficina central, se conecta a un controlador de dominio a las 3 a.m., cuando normalmente solo accede a los servidores de Sage, y esos sólo durante el horario comercial. Sin embargo, hay más que saber sobre los inicios de sesión: no sólo cuándo ocurrió la actividad, sino también la zona horaria en la que se originó la actividad. Esto se conoce como sesgo y se captura en las versiones modernas (Windows 10/Server 2016 y posteriores) del sistema operativo de Microsoft. El ID de evento 104 está disponible en el registro de eventos operativos de RDP Core TS de los Servicios de Escritorio remoto de Microsoft Windows.

¿Qué ve el defensor?

Como era de esperar por el nombre, este evento registra el sesgo de zona horaria de UTC de la máquina que realiza la conexión. Dado que probablemente ya conozca las zonas horarias desde las que normalmente iniciarían sesión sus usuarios, ver las desviaciones de esa zona puede ayudarle a identificar conexiones RDP sospechosas, simplemente porque no provienen de la parte del planeta en la que deberían estar.

Tomando a James nuevamente como ejemplo, digamos que James reside en Londres y que usted está investigando actividades sospechosas en los primeros meses del año. En enero o febrero, el sesgo de zona horaria para James sería cero horas UTC, por lo que si James está usando RDP para conectarse a la red por cualquier motivo, el sesgo de tiempo del cliente que debería ver en sus inicios de sesión es [0]. Si, de repente, comienza a ver sesgos de zona horaria del cliente de [-8]o [6]u otros valores que difieren de la norma para James, que podrían ayudarle a detectar conexiones RDP potencialmente sospechosas o, como mínimo, más preguntas que valga la pena hacer. (¿Está viajando? ¿Le robaron la máquina?)

Tomemos un ejemplo en el que las credenciales de un usuario han sido suplantadas, el atacante ha iniciado sesión en la VPN (porque no tiene MFA habilitado, aunque sabe que debería hacerlo) y comienza a acceder a los dispositivos mediante RDP. Luego comenzaría a ver la zona horaria de esa máquina atacante para esos eventos de acceso.

No existe una única consulta que proporcione mágicamente todas las respuestas, y ésta no es una excepción. Por ejemplo, los atacantes suelen alojar sus máquinas alojadas en varias máquinas, ubicadas en varias zonas horarias en las que pueden estar o no físicamente. Aún así, es probable que difieran de las zonas horarias normales para su usuarios.

Otra posible debilidad radica en los falsos positivos; Si su organización opera de una manera que dificulta discernir cómo es una zona horaria “normal”, puede resultarle más difícil identificar la diferencia entre señal y ruido. Finalmente, los falsos negativos son una posibilidad; el evento registra la zona horaria en la máquina del atacante, por lo que el atacante puede socavar estos datos cambiando la zona horaria en esa máquina. Dicho esto, el Evento 104 es un evento beneficioso que debes vigilar: una herramienta más en tu caja de herramientas de defensa.

Sesgo de zona horaria y Live Discover

Por supuesto, el evento 104 está disponible para cualquiera que examine los sistemas Microsoft de las versiones compatibles (nuevamente, Windows 10/Server 2016 y posteriores). La información de la sección final de esta publicación está dirigida a aquellos lectores que utilizan Live Discover de Sophos para realizar su trabajo. (Sin embargo, publicaremos la consulta que estamos a punto de discutir en nuestro Github, donde cualquiera puede obtener una copia). demostrar esta consulta y sus resultados en nuestro canal de YouTube.

Para ejecutar una consulta del sistema operativo y devolver información de sesgo de zona horaria en Live Discover, utilice lo siguiente:

SELECT strftime('%Y-%m-%dT%H:%M:%SZ',datetime) AS Datetime, source, eventid, JSON_EXTRACT(data, '$.EventData.TimezoneBiasHour') AS TimezoneBiasHour FROM sophos_windows_events WHERE source="Microsoft-Windows-RemoteDesktopServices-RdpCoreTS/Operational" AND eventid IN (104)

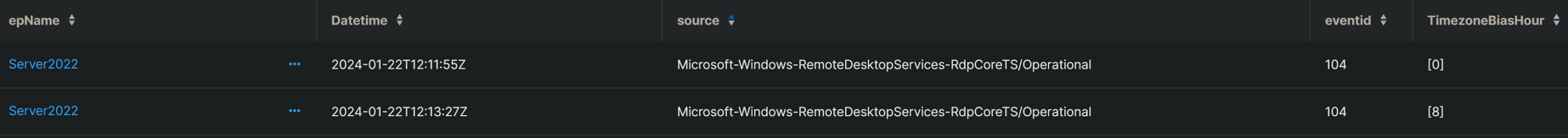

El resultado de la consulta se parece a los resultados que se muestran en la Figura 1:

Figura 1: O el usuario ha descubierto una forma de teletransportarse a sí mismo y a su computadora a través de ocho zonas horarias en 90 segundos, o algo anda mal aquí

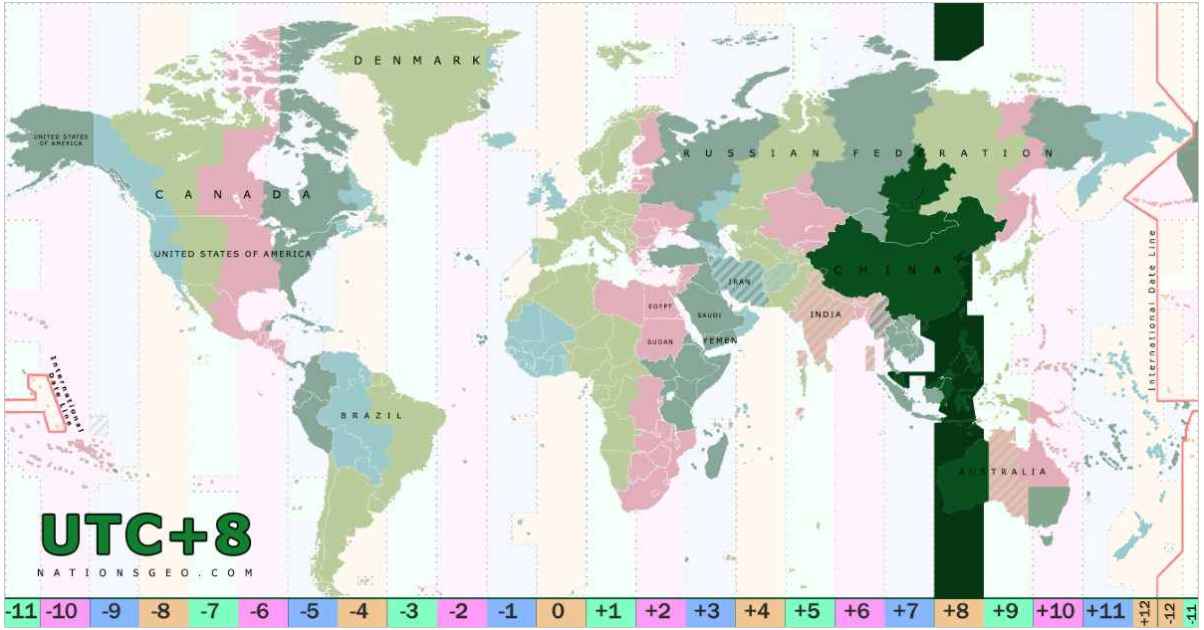

A la izquierda de la imagen de arriba, tenemos el nombre del punto final, el mismo para ambas entradas en este registro de dos eventos. Vemos la información de fecha/hora en UTC, que muestra que los dos eventos ocurrieron con aproximadamente un minuto y medio de diferencia. La fuente es donde encontramos este evento, que se muestra como 104 en la siguiente columna. Y a la derecha vemos el resultado: el primer evento que se originó en UTC 0, el segundo UTC +8, que es el área indicada en el mapa de la Figura 2.

Figura 2: UTC +8 es una porción fascinante del planeta, pero definitivamente no está cerca de James en Londres. (Imagen del mapa cortesía de Nationsgeo.com)

Recomendamos ejecutar esta consulta en todos los dispositivos dentro de su entorno: mire a su alrededor e identifique si hay entradas de sesgo de zona horaria en el registro de eventos operativos de RDP Core TS que difieren de lo que normalmente esperaría.

Protocolo de escritorio remoto: la serie

Parte 1: Protocolo de escritorio remoto: Introducción (publicación, vídeo)

Parte 2: Protocolo de escritorio remoto: RDP expuesto (es peligroso) (publicación, video)

Parte 3: RDP: Consultas para investigación (publicación, video)

Parte 4: Sesgo de zona horaria RDP ([you are here]video)

Parte 5: Ejecutar la consulta RDP externa (publicación, video)

Parte 6: Ejecutar la consulta de inicio de sesión 4624_4625 (publicación, video)

Repositorio de consultas de GitHub: SophosRapidResponse/OSQuery

Repositorio de transcripciones: sophoslabs/video-transcripts

Lista de reproducción de YouTube: Protocolo de escritorio remoto: la serie

Fuente Original Sophos News