Las amenazas persistentes, como el compromiso del correo electrónico empresarial (BEC), requieren una evolución de las defensas de ciberseguridad para proteger las identidades. La transición desde una dependencia de aplicaciones de autenticación y barreras de IP hacia un marco integral de confianza cero, incorporando claves de seguridad o claves de acceso FIDO2, ofrece un camino hacia experiencias de autenticación más seguras y fáciles de usar. Al adoptar estas tecnologías, las organizaciones pueden fortalecer sus defensas contra amenazas cibernéticas sofisticadas, garantizando un mayor nivel de seguridad en un mundo cada vez más digital.

Todos hemos oído que la identidad es el nuevo límite de seguridad. Este cambio se hizo realidad cuando el software como servicio (SaaS) se generalizó. ¿Qué significa “la identidad es la nueva frontera de seguridad”? Cuanto más nos autenticamos en las aplicaciones de la nube, menos dependientes somos de los firewalls para proteger nuestras identidades.

Las OSC parecen todavía estar poniéndose al día en materia de seguridad de identidades en este nuevo mundo moderno de SaaS. El 12 de febrero de 2024, el vicepresidente de Microsoft Alex Weinert anunció Solo el 38% de todas las autenticaciones en M365 están protegidas por autenticación multifactor (MFA).

Un ejemplo de por qué la MFA es importante: la amenaza de seguridad más común es el compromiso del correo electrónico empresarial (BEC). Los piratas informáticos han descubierto que un correo electrónico de phishing que conduce a una transferencia bancaria es el esfuerzo más bajo con la recompensa más alta. La Oficina Federal de Investigaciones (FBI) de EE. UU. ha declarado que BEC es una gran amenaza para la economía global con pérdidas estimadas en 50 mil millones de dólares entre 2013 y 2022. Hubo 80 veces más pérdidas debido a BEC que al ransomware en 2022 (2,7 mil millones de dólares frente a 34 dólares). millón).

Durante ese mismo tiempo, la adopción del AMF ha aumentado sustancialmente. Entonces, ¿por qué MFA no ha frenado los ataques BEC? He ayudado a docenas de víctimas de BEC a lo largo de los años y descubrí que la mayoría de los ataques se podían prevenir. Así es como los piratas informáticos están eludiendo MFA hoy y por qué las claves de acceso de la Alianza FIDO serán de ayuda.

Las vulnerabilidades de las aplicaciones de autenticación.

Las aplicaciones de autenticación, diseñadas para proporcionar una segunda capa de seguridad más allá de las contraseñas tradicionales, han sido elogiadas por su simplicidad y seguridad adicional. Sin embargo, no están exentos de defectos. Un problema importante es la fatiga de MFA, un fenómeno en el que los usuarios, abrumados por frecuentes solicitudes de autenticación o simplemente después de un ataque de pulverización de contraseña única, sin darse cuenta conceden acceso a los atacantes. Además, las técnicas de atacante en el medio (AiTM), como Evilginx2, explotan la comunicación entre el usuario y el servicio, evitando la experiencia más nueva de coincidencia de códigos proporcionada por las aplicaciones de autenticación modernas. Estas vulnerabilidades resaltan la necesidad de una explicación de los términos y una discusión sobre por qué estos ataques son difíciles de prevenir.

La ineficacia de la protección de la propiedad intelectual

A primera vista, el vallado de IP, la práctica de restringir el acceso a servicios en función de la dirección IP del usuario, ofrece una solución de seguridad sencilla. Sin embargo, este método es cada vez más impráctico y obsoleto en el mundo SaaS actual e incompatible con los principios de confianza cero, como asumir incumplimiento.

La confianza cero es una estrategia y un enfoque de seguridad para diseñar e implementar el siguiente conjunto de principios de seguridad:

- Verificar explícitamente: Autentique y autorice siempre en función de todos los puntos de datos disponibles.

- Utilice el acceso con privilegios mínimos: Limite el acceso de los usuarios con acceso justo a tiempo y suficiente (JIT/JEA), políticas adaptativas basadas en riesgos y protección de datos.

- Supongamos incumplimiento: Minimizar el radio de explosión y el acceso a segmentos. Verifique el cifrado de extremo a extremo y utilice análisis para obtener visibilidad, impulsar la detección de amenazas y mejorar las defensas.

Este es el núcleo de la confianza cero. En lugar de creer que todo lo que hay detrás del firewall corporativo es seguro, el modelo de confianza cero supone una violación y verifica cada solicitud como si se originara en una red no controlada. Independientemente de dónde se origine la solicitud o a qué recurso acceda, el modelo de confianza cero nos enseña a “nunca confiar, siempre verificar”.

Por lo tanto, no configure una lista de acceso para restringir el acceso a la red doméstica de alguien, que funciona bajo el supuesto de que la red doméstica es segura. Supongamos que el usuario, el dispositivo y la red se han visto comprometidos. Autenticar al usuario y al dispositivo. Practica la microsegmentación. Implementar firewalls basados en host.

La protección de IP puede desempeñar un papel en la restricción de cuentas de TI privilegiadas como cuarto factor de autenticación (después de la contraseña, la aplicación de autenticación y el dispositivo) para cuentas de TI privilegiadas, pero no se adapta a los usuarios habituales debido a la llegada de funciones de privacidad en los sistemas operativos. como iOS de Apple (a partir de la versión 15) hacen que la protección de IP no sea realista ya que todas las conexiones están protegidas detrás de Cloudflare. Los analistas del centro de operaciones de seguridad (SOC) luchan por identificar estas conexiones si el sistema de identidad no está diseñado para autenticar tanto al usuario como al dispositivo.

Cuando veo la implementación de barreras IP, veo lagunas en las políticas para hacer excepciones para los dispositivos BYOD. Esto se debe a que no es fácil autenticar un dispositivo BYOD sin el consentimiento del empleado. El noventa y cinco por ciento de las organizaciones permiten a sus empleados utilizar dispositivos personales. No es posible tener una valla de IP vinculada a la identidad de un usuario cuando a los usuarios se les permite usar sus teléfonos personales, ya que la mayoría de los usuarios rechazan y no permiten que TI instale aplicaciones corporativas de administración de dispositivos móviles (MDM) en sus dispositivos personales. Esta es la queja más común que escucho hoy en día de los departamentos de TI.

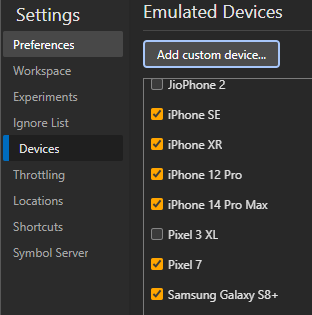

Los atacantes pueden aprovechar la brecha inevitable que se crea cuando la protección de IP solo se aplica a Windows y macOS y se excluyen los dispositivos móviles. El hacker puede simplemente actualizar su navegador web para emular un teléfono y ya está.

Microsoft Chromium Edge y Chrome Developer Tools permiten la emulación de agente de usuario (suplantación de identidad)

Joe Stocker

Esta suplantación de usuario-agente erosiona la confiabilidad de los controles basados en IP, que no se pueden aplicar de manera confiable a dispositivos móviles BYOD (sin que el usuario dé su consentimiento para registrar su teléfono en MDM, implementar un certificado o instalar una VPN). Esto pone de relieve la necesidad de evolucionar más allá de los mecanismos de defensa estáticos y adoptar el paradigma de confianza cero.

El papel de FIDO2 y el cumplimiento del dispositivo

Las limitaciones de la MFA y la protección de la propiedad intelectual subrayan la urgencia de adoptar un marco de seguridad de confianza cero. FIDO2, con sus tokens basados en hardware, ofrece un salto significativo en seguridad al proporcionar una sólida resistencia al phishing. Cuando se combina con comprobaciones de cumplimiento de dispositivos a través de una solución MDM como Microsoft Intune o VMware Workspace ONE, las organizaciones pueden garantizar que solo los dispositivos seguros y actualizados obtengan acceso a recursos confidenciales. Esta estrategia no solo aborda las deficiencias de los métodos anteriores, sino que también se alinea con el principio de confianza cero que no confía en nada y lo verifica todo.

Compatibilidad de navegación: la integración de claves de acceso

Si bien las claves de seguridad físicas FIDO2 (como Yubikeys) representan un avance significativo en la autenticación sin contraseña y resistente al phishing, los problemas de compatibilidad, particularmente en dispositivos móviles, plantearon desafíos para la adopción, específicamente en las tiendas de Microsoft Enterprise. Era demasiado difícil desde el punto de vista técnico para los usuarios finales sin conocimientos técnicos integrarlos con sus teléfonos personales. No había una solución completa ya que las aplicaciones de autenticación aún no son resistentes al phishing. Finalmente, la dependencia de llaves de seguridad físicas introdujo obstáculos y costos logísticos.

El concepto innovador de claves de acceso ofrece una solución prometedora. Basadas en los estándares FIDO, las claves de acceso reemplazan las contraseñas que brindan inicios de sesión más rápidos, fáciles y seguros en sitios web y aplicaciones en los dispositivos de un usuario. A diferencia de las contraseñas, las claves de acceso son siempre seguras, resistentes al phishing y están vinculadas al dispositivo, lo que elimina la necesidad de hardware adicional. Las claves de acceso simplifican la experiencia del usuario al eliminar la contraseña. La iniciativa de Microsoft de integrar claves de acceso en sus funciones de autenticación de acceso condicional en Microsoft Entra ID a partir de marzo de 2024 marca un paso fundamental hacia la simplificación y el fortalecimiento de las prácticas de autenticación y cumple con el compromiso conjunto que Apple, Google y Microsoft asumieron el 5 de mayo de 2022. , para adoptar el estándar de clave de acceso. Apple cumplió su compromiso con la integración de Passkeys en iOS 16, y Google lo hizo en el otoño de 2023.

Las ventajas de las claves de acceso

Las claves de acceso se destacan por su resistencia inherente al phishing, ya que están vinculadas tanto al dispositivo como al servicio específico, lo que mitiga los ataques de proxy AiTM basados en red, como Evilginx2. Esto cambia la batalla hacia la defensa contra el robo de tokens de actualización primarios en el dispositivo Windows.

Las claves de acceso no solo mejoran la seguridad sino que también mejoran la experiencia del usuario al eliminar la necesidad de administrar tokens físicos. El cambio a claves de acceso representa una estrategia rentable para las organizaciones, ya que reduce los gastos generales asociados con la distribución y el reemplazo de tokens físicos.

Autenticación, Gestión de identidades y accesos, Autenticación multifactor

Fuente Original CSO Online