En marzo de 2022, el presidente Biden promulgó la Ley de notificación de incidentes cibernéticos para infraestructuras críticas de 2022 (CIRCIA) en los Estados Unidos. Su promulgación requiere que la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) desarrolle e implemente regulaciones que exijan que las entidades cubiertas informen a CISA los incidentes cibernéticos cubiertos y los pagos de ransomware, dentro de los 24 meses posteriores a la aprobación de la ley. La nueva ley otorga a CISA sus primeros poderes de ejecución.

Se espera que CISA entregue un Aviso de reglamentación propuesta (NPRM) a principios de 2024 que resaltará los requisitos de presentación de informes propuestos, que se espera que estén disponibles para recibir comentarios antes de la publicación final en 2025. Para obtener orientación actualizada y oportunidades de comentarios, las organizaciones pueden visitar https: //www.cisa.gov/CIRCIA.

¿A quiénes afectará esta legislación?

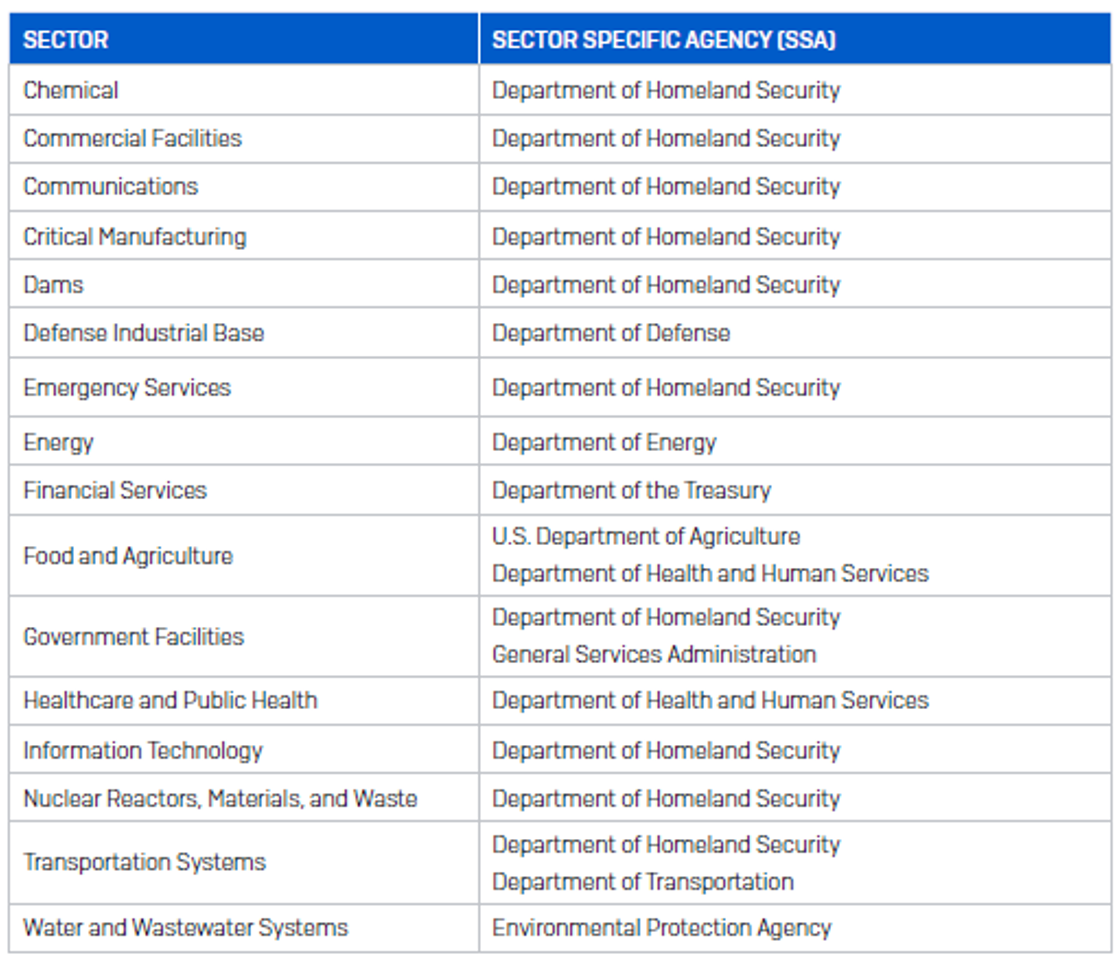

La legislación implementa regulaciones sobre las “entidades cubiertas” de los Estados Unidos en el sector de infraestructura crítica, según lo define la Directiva de Política Presidencial 21.1. Las entidades cubiertas son organizaciones dentro de sectores industriales considerados “infraestructura crítica”, enumerados en la siguiente tabla. Los sectores y sus Agencias Sectoriales Específicas (SSA) incluyen, entre otros:

Vale la pena señalar que la Educación se considera un subsector del Sector de Instalaciones Gubernamentales,2 y el Subsector de Instalaciones Educativas abarca desde preescolar hasta el grado 12, así como instalaciones educativas postsecundarias públicas, privadas y propias.

¿Cuáles son los requisitos de la legislación?

No es necesario presentar informes hasta que entre en vigor la regla final de CISA que implementa los requisitos de informes de CIRCIA, lo que se espera para 2025. Hasta entonces, se recomienda encarecidamente a las organizaciones que compartan voluntariamente información sobre incidentes cibernéticos con CISA, y se puede contactar con ellas las 24 horas del día, los 7 días de la semana en report@cisa. .gov, o (888) 282-08703, o su portal en línea en https://www.cisa.gov/report. Puede encontrar más información sobre la legislación final y la presentación de informes voluntarios aquí.4.

Sin embargo, una vez que la Regla Final entre en vigencia, probablemente requerirá que las “Entidades Cubiertas”:

- Informar un incidente cibernético cubierto dentro de las 72 horas

- Informar un pago de ransomware dentro de las 24 horas posteriores a realizar la transacción

- Envíe actualizaciones sobre un informe enviado anteriormente si hay nueva información disponible o si se realizó un pago de ransomware después de enviar un informe.

- Preservar los datos relevantes al incidente o al pago del rescate de acuerdo con los procedimientos que se detallarán en la legislación final.

Si una “entidad cubierta” es víctima de un incidente cibernético y realiza un pago de ransomware antes del requisito de informe de 72 horas, es probable que se le permita presentar un único informe; sin embargo, los procedimientos finales de presentación de informes aún están por determinar.

¿Qué constituye un incidente cibernético cubierto?

La definición final aún no se ha propuesto; sin embargo, probablemente incluirá como mínimo:

- Pérdida sustancial de confidencialidad, integridad o disponibilidad de dicho sistema o red de información, o un impacto grave en la seguridad y resiliencia de los sistemas y procesos operativos.

- Interrupción de operaciones comerciales o industriales, incluso debido a un ataque de denegación de servicio, ataque de ransomware o explotación de una vulnerabilidad de día cero, contra:

- un sistema o red de información

- un sistema o proceso de tecnología operativa

- Acceso no autorizado o interrupción de operaciones comerciales o industriales debido a la pérdida de servicio facilitada o causada por un compromiso de un proveedor de servicios en la nube, un proveedor de servicios administrados u otro proveedor de alojamiento de datos externo o por un compromiso de la cadena de suministro.

Es probable que la legislación final también tenga en cuenta la sofisticación o novedad de las tácticas utilizadas para perpetrar un incidente cibernético, así como:

- El tipo, volumen y sensibilidad de los datos en cuestión.

- El número de personas directa o indirectamente afectadas o potencialmente afectadas por dicho incidente cibernético.

- Impactos potenciales en los sistemas de control industrial, como los sistemas de control de supervisión y adquisición de datos, los sistemas de control distribuido y los controladores lógicos programables.

¿Qué debe incluir el contenido de un informe?

El contenido final de los informes requeridos puede variar y estará disponible después de la publicación, pero como práctica recomendada en la gestión de respuesta a incidentes, las entidades cubiertas deben estar preparadas para informar:

- Fecha y hora del incidente

- Ubicación del incidente

- Tipo de actividad observada

- Narración detallada del evento.

- Número de personas o sistemas afectados

- Nombre de Empresa / Organización

- Detalles del punto de contacto

- Gravedad del evento

- Sector de infraestructura crítica, si se conoce

- Alguien más que fue informado

Otra información que puede ser requerida podría incluir:

- El impacto en las operaciones de la entidad cubierta.

- Una descripción de las vulnerabilidades explotadas, cuando corresponda, y los TTP (tácticas, técnicas y procedimientos) de los actores utilizados para perpetrar el incidente cibernético.

- Categorías de información a la que se cree que se ha accedido

- Cualquier información de identificación o información de contacto relacionada con el atacante, si está disponible, es decir, en el caso de un evento de ransomware.

- Información de contacto de una entidad que puede haber realizado un pago de rescate en nombre de la organización afectada

- Las instrucciones de rescate, la demanda y el tipo de moneda utilizada.

¿Qué terceros pueden informar en nombre del afectado?

A las entidades consideradas infraestructura crítica que deben informar un incidente cibernético o el pago de un rescate se les puede permitir utilizar un tercero para presentar el informe en su nombre. La orientación final sobre cómo utilizar un tercero estará disponible con las regulaciones finales, pero se espera que la lista de terceros probablemente incluya:

- Empresas de respuesta a incidentes

- Proveedores de seguros

- Proveedores de servicio

- Organizaciones de análisis e intercambio de información (ISAO)

- Bufetes de abogados

¿Qué sucede si una entidad afectada no cumple con los requisitos de presentación de informes?

Si una organización afectada no cumple con el plazo de 72 horas, el Director de CISA puede emitir una citación para obligar a revelar la información que se considere necesaria. Las regulaciones finales definirán completamente los métodos de aplicación y lo que se puede esperar.

¿Qué protecciones tienen los sujetos obligados?

Se espera que los informes de CIRCIA se consideren información comercial, financiera y de propiedad exclusiva de la entidad cubierta y probablemente estén exentos de divulgación según la sección 552(b)(3) del título 5 del Código de los Estados Unidos (comúnmente conocido como “Libertad de Información”). Ley’), así como cualquier disposición de la ley estatal, tribal o local de libertad de información, ley de gobierno abierto, ley de reuniones abiertas, ley de registros abiertos, ley solar o ley similar que requiera la divulgación de información o registros. Es probable que dicha exención requiera que la entidad que informa haga valer sus derechos por escrito conforme a esta sección.

1 https://www.cisa.gov/sites/default/files/2023-01/ppd-21-critical-infrastructure-and-resilience-508_0.pdf

2 https://www.dhs.gov/xlibrary/assets/nppd/nppd-ip-education-facilities-snapshot-2011.pdf

3 https://www.cisa.gov/sites/default/files/2022-11/Sharing_Cyber_Event_Information_Fact_Sheet_FINAL_v4.pdf

4 https://www.cisa.gov/topics/cyber-threats-and-advisories/information-sharing/cyber-incident-reporting-criticalinfrastructure-act-2022-circia

Fuente Original Sophos News