El software espía Predator, que estuvo en el centro del asunto Predator Files en 2023, todavía se utiliza en muchos países, según el proveedor de ciberseguridad Recorded Future.

El desarrollador de software espía Cytrox y su organización coordinadora Intellexa fueron asociados con violaciones de derechos humanos por parte de Predator Files, un proyecto mediático lanzado en septiembre de 2023 y coordinado por European Investigative Collaborations.

Sin embargo, en un nuevo informe publicado el 1 de marzo de 2024, Insikt Group, el equipo de inteligencia de amenazas de Recorded Future, descubrió nuevas campañas dirigidas a teléfonos móviles en varios países con el software espía Predator.

Específicamente, los investigadores de amenazas identificaron evidencia del probable uso continuo de Predator en al menos 11 países: Angola, Armenia, Botswana, Egipto, Indonesia, Kazajstán, Mongolia, Omán, Filipinas, Arabia Saudita y Trinidad y Tobago.

Esta es la primera vez que se identifica el uso de depredadores en Botswana y Filipinas.

No hay necesidad de realizar cambios importantes dentro de la infraestructura de Predator

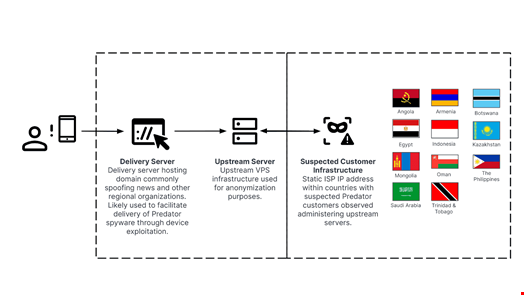

En el informe, Insikt Group de Recorded Future describió una nueva red de infraestructura de entrega Predator de varios niveles que consta de servidores de entrega, servidores ascendentes e infraestructura.

La firma evaluó que esta nueva infraestructura está “muy probablemente asociada con clientes de Predator”, lo que sugiere que los operadores de software espía no han dejado de vender su producto después de Predator Files.

En cambio, continuaron operando implementando cambios mínimos en su modo de operación.

La nueva red de infraestructura de varios niveles incluye:

- Servidores de entrega posteriores probablemente utilizado para la explotación del dispositivo y el acceso inicial. Estos albergan una función de suplantación de dominio dirigida a entidades particulares que pueden ser de interés para el objetivo con fines de ingeniería social.

- Una dirección IP consistente del servidor privado virtual (VPS) ascendente a través del puerto 10514 del Protocolo de control de transmisión (TCP). Es muy probable que estos servidores ascendentes se utilicen como puntos de salto con fines de anonimización.

- Direcciones IP estáticas del proveedor de servicios de Internet (ISP) del país probablemente asociado con clientes de Predator

Esta infraestructura es en gran medida similar a las identificadas en los informes de 2023 de Amnistía Internacional, Citizen Lab y Sekoia.

Leer más: Software espía Predator vinculado al gobierno de Madagascar antes de las elecciones presidenciales

“Si bien estos patrones son relativamente fáciles de identificar para los investigadores de amenazas, estas técnicas, tácticas y procedimientos (TTP) presumiblemente están produciendo resultados satisfactorios, eliminando la necesidad de cambios”, concluyeron los investigadores de Insikt Group.

“La proliferación y el uso de Predator y otros productos de software espía, junto con servicios de piratería informática, fuera de contextos de delitos graves y aplicación de la ley antiterrorista seguirán siendo una amenaza sustancial para diversas organizaciones e individuos”.

Se descubre evidencia de una nueva infraestructura depredadora

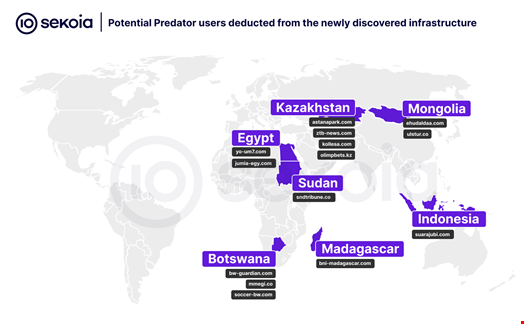

Estos hallazgos están alineados con una investigación anterior publicada por la firma francesa de inteligencia sobre amenazas Sekoia el 28 de febrero, que recientemente observó un aumento significativo en la cantidad de dominios maliciosos genéricos asociados con el software espía Predator.

“Evaluamos que algunos servicios gubernamentales que utilizan las soluciones de vigilancia Intellexa se han dado cuenta de publicaciones como la nuestra y han adaptado su proceso para seguir usando la solución sin dar pistas sobre sus objetivos”, escribieron los investigadores de amenazas de Sekoia.

Sekoia fue una de las empresas que firmaron el Proceso Pall Mall, un acuerdo iniciado por el Reino Unido y Francia para abordar la proliferación y el uso irresponsable de capacidades comerciales de intrusión cibernética, incluidos software espía y servicios de piratas informáticos contratados.

El acuerdo fue firmado por 25 países y dos instituciones regionales en Londres el 6 de febrero de 2024.

Leer más: Los gobiernos y los gigantes tecnológicos se unen contra el software espía comercial

¿Qué es el software espía Predator?

Predator es un sofisticado software espía mercenario diseñado para su uso en dispositivos Android y iPhone. Ha estado activo desde 2019 y fue desarrollado por Cytrox, ahora parte de Intellexa.

Predator se puede instalar con ataques de “un clic” o “cero clic” y deja rastros mínimos en los teléfonos móviles en los que se ha instalado.

Una vez descargado, Predator obtiene acceso ilimitado al micrófono, la cámara y todos los datos almacenados o transmitidos de un dispositivo, incluidos contactos, mensajes, fotos y videos, todo sin el conocimiento del usuario.

Su diseño incorpora módulos basados en Python, facilitando la introducción de nuevas funcionalidades sin necesidad de una explotación repetida.

Entre 2021 y 2023, se han documentado diversos casos de intentos y éxito de infecciones por Predator, que afectaron a personas de diversos sectores y países. Ejemplos notables incluyen:

- Diciembre de 2021: Citizen Lab informó sobre dos egipcios, el político exiliado Ayman Nour y un presentador anónimo de un popular programa de noticias, que habían sido infectados con éxito con Predator después de hacer clic en enlaces enviados a través de WhatsApp.

- Abril de 2022: Inside Story informó que Thanasis Koukakis, periodista de News y colaborador de varios medios de comunicación como CNN, había sido infectado con éxito con Predator.

- Julio de 2022: El documento reveló que Nikos Androulakis, líder de un partido de oposición en Grecia y miembro en ejercicio del Parlamento Europeo, había sido atacado sin éxito por Predator en 2021 y intervenido telefónicamente por el Servicio Nacional de Inteligencia griego (NIS).

- Marzo de 2023: Artemis Seaford, un ejecutivo de Meta con doble ciudadanía estadounidense y griega, fue supuestamente atacado por Predator y presuntamente intervenido telefónicamente por el NIS.

- Septiembre de 2023: Citizen Lab reveló que Ahmed Eltantawy, ex miembro del Parlamento egipcio, había sido atacado varias veces con Predator entre 2021 y 2023.

- Octubre de 2023: Amnistía Internacional reveló una operación de vigilancia realizada por un cliente de Predator vinculado a Vietnam dirigida a al menos 50 cuentas de redes sociales pertenecientes a 27 personas y 23 instituciones entre febrero y junio de 2023.