Fuente: thehackernews.com – Autor: .

Una herramienta de mapeo de red de código abierto recientemente llamada Serpiente SSH ha sido reutilizado por actores de amenazas para realizar actividades maliciosas.

“SSH-Snake es un gusano automodificador que aprovecha las credenciales SSH descubiertas en un sistema comprometido para comenzar a propagarse por la red”, dijo el investigador de Sysdig Miguel Hernández.

“El gusano busca automáticamente en ubicaciones de credenciales conocidas y archivos de historial de shell para determinar su próximo movimiento”.

SSH-Snake se lanzó por primera vez en GitHub a principios de enero de 2024 y su desarrollador lo describe como una “herramienta poderosa” para realizar un recorrido automático de la red utilizando claves privadas SSH descubiertas en los sistemas.

Al hacerlo, crea un mapa completo de una red y sus dependencias, lo que ayuda a determinar hasta qué punto una red puede verse comprometida utilizando SSH y claves privadas SSH a partir de un host en particular. También admite la resolución de dominios que tienen múltiples direcciones IPv4.

“Es completamente autorreplicante y autopropagante, y completamente sin archivos”, según la descripción del proyecto. “En muchos sentidos, SSH-Snake es en realidad un gusano: se replica y se propaga de un sistema a otro tanto como puede”.

Sysdig dijo que el script de shell no sólo facilita el movimiento lateral, sino que también proporciona sigilo y flexibilidad adicionales que otros gusanos SSH típicos.

La compañía de seguridad en la nube dijo que observó actores de amenazas que implementaban SSH-Snake en ataques del mundo real para recopilar credenciales, las direcciones IP de los objetivos y el historial de comandos bash luego del descubrimiento de un servidor de comando y control (C2) que albergaba el datos.

“El uso de claves SSH es una práctica recomendada que SSH-Snake intenta aprovechar para propagarse”, afirmó Hernández. “Es más inteligente y confiable, lo que permitirá a los actores de amenazas llegar más lejos en una red una vez que consigan un punto de apoyo”.

Cuando se le contactó para hacer comentarios, Joshua Rogers, el desarrollador de SSH-Snake, dijo a The Hacker News que la herramienta ofrece a los propietarios legítimos de sistemas una forma de identificar las debilidades en su infraestructura antes de que lo hagan los atacantes, instando a las empresas a utilizar SSH-Snake para “descubrir el ataque”. caminos que existen y arreglarlos”.

“Parece ser una creencia común que el terrorismo cibernético ‘simplemente ocurre’ de repente en los sistemas, lo que sólo requiere un enfoque reactivo de la seguridad”, dijo Rogers. “En cambio, según mi experiencia, los sistemas deberían diseñarse y mantenerse con medidas de seguridad integrales”.

“Si un ciberterrorista es capaz de ejecutar SSH-Snake en su infraestructura y acceder a miles de servidores, se debe centrarse en las personas que están a cargo de la infraestructura, con el objetivo de revitalizarla de tal manera que el compromiso de un único El host no se puede replicar entre miles de otros”.

Rogers también llamó la atención sobre las “operaciones negligentes” de empresas que diseñan e implementan infraestructuras inseguras, que pueden ser fácilmente controladas por un simple script de shell.

“Si los sistemas se diseñaran y mantuvieran de manera sensata y los propietarios/empresas de los sistemas realmente se preocuparan por la seguridad, las consecuencias de la ejecución de dicho script se minimizarían, así como si las acciones tomadas por SSH-Snake fueran realizadas manualmente por un atacante ”, añadió Rogers.

“En lugar de leer las políticas de privacidad y realizar la entrada de datos, los equipos de seguridad de las empresas preocupados por que este tipo de script se apodere de toda su infraestructura deberían realizar una reestructuración total de sus sistemas por parte de especialistas en seguridad capacitados, no aquellos que crearon la arquitectura en primer lugar. lugar.”

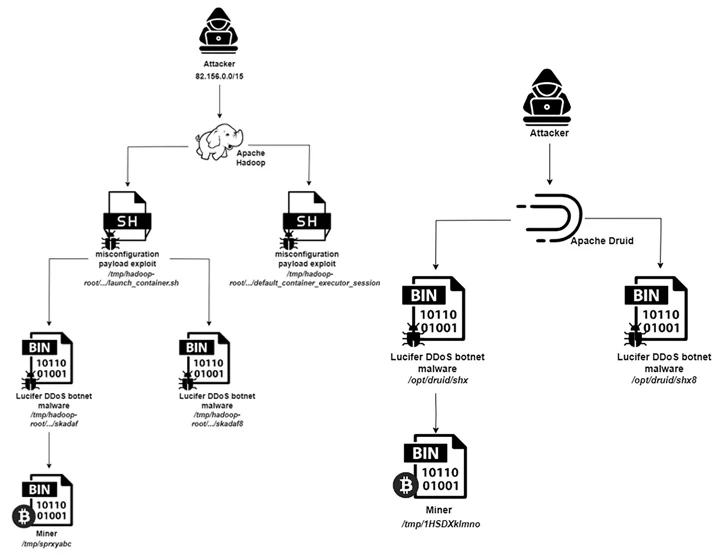

La divulgación se produce cuando Aqua descubrió una nueva campaña de botnet llamada Lucifer que explota las configuraciones erróneas y las fallas existentes en Apache Hadoop y Apache Druid para agruparlos en una red para extraer criptomonedas y organizar ataques distribuidos de denegación de servicio (DDoS).

El malware híbrido de criptojacking fue documentado por primera vez por la Unidad 42 de Palo Alto Networks en junio de 2020, llamando la atención sobre su capacidad para explotar fallas de seguridad conocidas para comprometer los puntos finales de Windows.

Durante el último mes se han detectado hasta 3.000 ataques distintos dirigidos a la pila de big data de Apache, dijo la empresa de seguridad en la nube. Esto también incluye aquellos que seleccionan instancias susceptibles de Apache Flink para implementar mineros y rootkits.

“El atacante implementa el ataque explotando las configuraciones erróneas y las vulnerabilidades existentes en esos servicios”, dijo el investigador de seguridad Nitzan Yaakov.

“Muchos usuarios y contribuyentes utilizan ampliamente las soluciones de código abierto de Apache. Los atacantes pueden ver este uso extensivo como una oportunidad de tener recursos inagotables para implementar sus ataques contra ellos”.

¿Encontró interesante este artículo? Siga con nosotros Gorjeo y LinkedIn para leer más contenido exclusivo que publicamos.

URL de la publicación original: https://thehackernews.com/2024/02/cybercriminals-weaponizing-open-source.html

Fuente Original CISO2CISO.COM & CYBER SECURITY GROUP