Se ha observado una nueva campaña de malware dirigida a servidores Redis para acceso inicial con el objetivo final de extraer criptomonedas en hosts Linux comprometidos.

“Esta campaña en particular implica el uso de una serie de técnicas novedosas para debilitar el sistema contra el propio almacén de datos”, dijo el investigador de seguridad de Cado Matt Muir en un informe técnico.

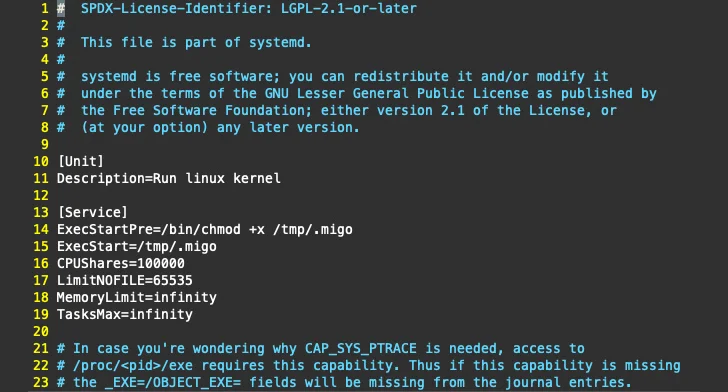

El ataque de criptojacking se ve facilitado por un malware con nombre en código Migo, un binario Golang ELF que viene equipado con ofuscación en tiempo de compilación y la capacidad de persistir en máquinas Linux.

La compañía de seguridad en la nube dijo que detectó la campaña después de identificar una “serie inusual de comandos” dirigidos a sus honeypots Redis que están diseñados para reducir las defensas de seguridad al deshabilitar las siguientes opciones de configuración:

Se sospecha que estas opciones están desactivadas para enviar comandos adicionales al servidor Redis desde redes externas y facilitar una explotación futura sin llamar mucho la atención.

A este paso le siguen los actores de amenazas que configuran dos claves Redis, una que apunta a una clave SSH controlada por el atacante y la otra a una tarea cron que recupera la carga principal maliciosa de un servicio de transferencia de archivos llamado Transfer.sh, una técnica detectada previamente. a principios de 2023.

El script de shell para recuperar Migo usando Transfer.sh está incrustado dentro de un archivo Pastebin que, a su vez, se obtiene usando un comando curl o wget.

|

| Persistencia |

El binario ELF basado en Go, además de incorporar mecanismos para resistir la ingeniería inversa, actúa como descargador de un instalador XMRig alojado en GitHub. También es responsable de realizar una serie de pasos para establecer la persistencia, eliminar a los mineros competidores y lanzar el minero.

Además de eso, Migo deshabilita Security-Enhanced Linux (SELinux) y busca scripts de desinstalación para agentes de monitoreo incluidos en instancias informáticas de proveedores de nube como Qcloud y Alibaba Cloud. Además, implementa una versión modificada (“libsystemd.so”) de un popular rootkit en modo de usuario llamado libprocesshider para ocultar procesos y artefactos en el disco.

Vale la pena señalar que estas acciones se superponen con tácticas adoptadas por grupos conocidos de criptojacking como TeamTNT, WatchDog, Rocke y actores de amenazas asociados con el malware SkidMap.

“Curiosamente, Migo parece iterar recursivamente a través de archivos y directorios bajo /etc”, señaló Muir. “El malware simplemente leerá los archivos en estas ubicaciones y no hará nada con el contenido”.

“Una teoría es que esto podría ser un intento (débil) de confundir las soluciones de análisis dinámico y sandbox mediante la realización de una gran cantidad de acciones benignas, lo que resulta en una clasificación no maliciosa”.

Otra hipótesis es que el malware busca un artefacto específico de un entorno de destino, aunque Cado dijo que no encontró evidencia que respalde esta línea de razonamiento.

“Migo demuestra que los atacantes centrados en la nube continúan refinando sus técnicas y mejorando su capacidad para explotar los servicios web”, dijo Muir.

“Aunque libprocesshider se utiliza con frecuencia en campañas de criptojacking, esta variante particular incluye la capacidad de ocultar artefactos en el disco además de los procesos maliciosos en sí”.

Fuente Original The Hacker News