La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) agregó el jueves una falla de seguridad ahora parcheada que afecta al software Cisco Adaptive Security Appliance (ASA) y Firepower Threat Defense (FTD) a su catálogo de vulnerabilidades conocidas explotadas (KEV), luego de informes de que está siendo probablemente explotado en ataques de ransomware Akira.

La vulnerabilidad en cuestión es CVE-2020-3259 (puntuación CVSS: 7,5), un problema de divulgación de información de alta gravedad que podría permitir a un atacante recuperar el contenido de la memoria de un dispositivo afectado. Cisco lo parchó como parte de las actualizaciones publicadas en mayo de 2020.

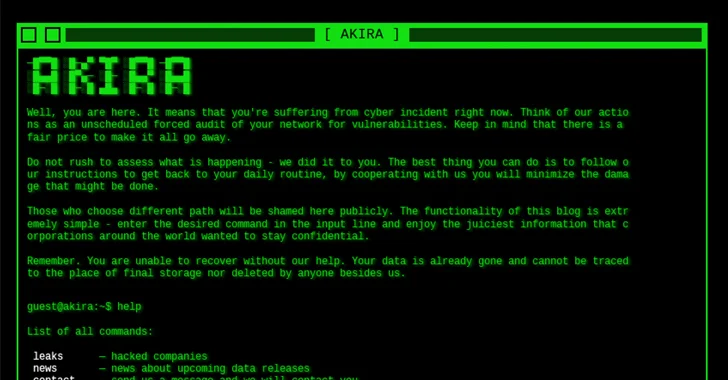

A fines del mes pasado, la firma de ciberseguridad Truesec dijo que encontró evidencia que sugiere que los actores del ransomware Akira la han utilizado como arma para comprometer múltiples dispositivos Cisco Anyconnect SSL VPN susceptibles durante el año pasado.

“No existe ningún código de explotación disponible públicamente para […] CVE-2020-3259, lo que significa que un actor de amenazas, como Akira, que explote esa vulnerabilidad necesitaría comprar o producir un código de explotación por sí mismo, lo que requiere un conocimiento profundo de la vulnerabilidad”, dijo el investigador de seguridad Heresh Zaremand.

Según la Unidad 42 de Palo Alto Networks, Akira es uno de los 25 grupos con sitios de fuga de datos recientemente establecidos en 2023, y el grupo de ransomware se ha cobrado públicamente casi 200 víctimas. Observado por primera vez en marzo de 2023, se cree que el grupo comparte conexiones con el notorio sindicato Conti basándose en el hecho de que envió las ganancias del rescate a direcciones de billetera afiliadas a Conti.

Solo en el cuarto trimestre de 2023, el grupo de delitos electrónicos enumeró 49 víctimas en su portal de filtración de datos, detrás de LockBit (275), Play (110), ALPHV/BlackCat (102), NoEscape (76), 8Base (75 ), y Basta Negro (72).

Las agencias del Poder Ejecutivo Civil Federal (FCEB) deben remediar las vulnerabilidades identificadas antes del 7 de marzo de 2024 para proteger sus redes contra posibles amenazas.

CVE-2020-3259 está lejos de ser el único defecto que se puede explotar para distribuir ransomware. A principios de este mes, Arctic Wolf Labs reveló el abuso de CVE-2023-22527 (una deficiencia descubierta recientemente en Atlassian Confluence Data Center y Confluence Server) para implementar el ransomware C3RB3R, así como mineros de criptomonedas y troyanos de acceso remoto.

El desarrollo se produce cuando el Departamento de Estado de EE. UU. anunció recompensas de hasta 10 millones de dólares por información que pueda conducir a la identificación o ubicación de miembros clave de la banda de ransomware BlackCat, además de ofrecer hasta 5 millones de dólares por información que conduzca al arresto o condena de sus afiliados.

El esquema de ransomware como servicio (RaaS), al igual que Hive, comprometió a más de 1000 víctimas en todo el mundo, generando al menos 300 millones de dólares en ganancias ilícitas desde su aparición a fines de 2021. Se interrumpió en diciembre de 2023 luego de una operación coordinada internacional.

El panorama del ransomware se ha convertido en un mercado lucrativo, que atrae la atención de los ciberdelincuentes que buscan ganancias financieras rápidas, lo que ha llevado al surgimiento de nuevos actores como Alpha (no confundir con ALPHV) y Wing.

La Oficina de Responsabilidad Gubernamental de EE. UU. (GAO), en un informe publicado a finales de enero de 2024, pidió una mayor supervisión de las prácticas recomendadas para abordar el ransomware, específicamente para organizaciones de sectores críticos de fabricación, energía, atención médica y salud pública, y sistemas de transporte.