El proveedor de Internet con sede en Minnesota Corporación de Internet de EE. UU. tiene una unidad de negocio llamada seguridadque se especializa en brindar servicios de correo electrónico filtrados y seguros a empresas, instituciones educativas y agencias gubernamentales de todo el mundo. Pero hasta que fue notificado la semana pasada, Internet de EE.UU. publicaba más de una década de su correo electrónico interno (y el de miles de clientes de Securence) en texto plano en Internet y a sólo un clic de distancia para cualquier persona con un navegador web.

US Internet, con sede en Minnetonka, Minnesota, es un ISP regional que brinda servicios de Internet inalámbrico y de fibra. La división Securence del ISP se autodenomina “un proveedor líder de software de gestión y filtrado de correo electrónico que incluye servicios de seguridad y protección de correo electrónico para pequeñas empresas, empresas, instituciones educativas y gubernamentales de todo el mundo”.

Internet/Seguridad de EE. UU. dice que su correo electrónico es seguro. Nada mas lejos de la verdad.

Hace aproximadamente una semana, Hold Security, una empresa de ciberseguridad con sede en Milwaukee, se puso en contacto con KrebsOnSecurity. Fundador de Hold Security Alex Holden dijo que sus investigadores habían descubierto un enlace público a un servidor de correo electrónico de Internet de EE. UU. que enumeraba más de 6.500 nombres de dominio, cada uno con su propio enlace en el que se podía hacer clic.

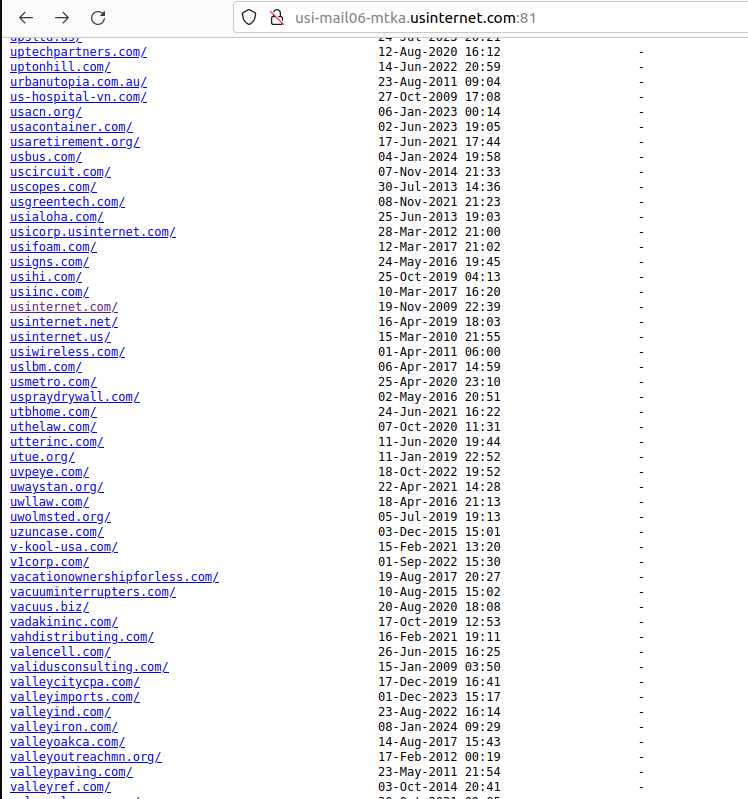

Una pequeña porción de los más de 6.500 clientes que confiaron su correo electrónico a Internet en EE. UU.

Profundizar en esos enlaces de dominio individuales reveló bandejas de entrada para cada empleado o usuario de estos nombres de host expuestos. Algunos de los correos electrónicos se remontan a 2008; otros eran tan recientes como el día de hoy.

Securence cuenta entre sus clientes con decenas de gobiernos estatales y locales, entre ellos: nc.gov — el sitio web oficial de Carolina del Norte; stillwatermn.govel sitio web de la ciudad de Stillwater, Minnesota; y ciudadoffrederickmd.govel sitio web del gobierno de Federico, Maryland.

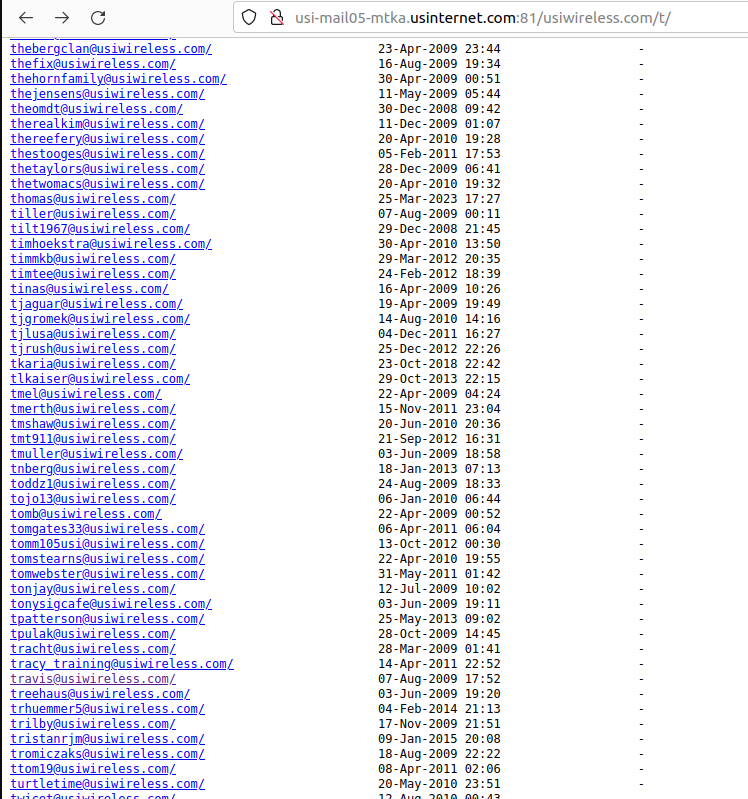

Increíblemente, en este índice gigante de correos electrónicos de clientes de Internet de EE. UU. se incluyeron los mensajes internos de cada empleado actual y anterior de Internet de EE. UU. y su filial. USI inalámbrico. Dado que ese índice también incluía los mensajes de los usuarios de Internet de EE.UU. CEO Travis CarterKrebsOnSecurity le reenvió uno de los correos electrónicos recientes del Sr. Carter, junto con una solicitud para comprender cómo exactamente la compañía logró arruinar las cosas de manera tan espectacular.

Las bandejas de entrada individuales de los empleados de US Wireless se publicaron en texto claro en Internet.

A los pocos minutos de esa notificación, US Internet desconectó todas las bandejas de entrada publicadas. Carter respondió y dijo que su equipo estaba investigando cómo sucedió. Al mismo tiempo, el CEO preguntó si KrebsOnSecurity realiza consultoría de seguridad por contrato (yo no).

[Author’s note: Perhaps Mr. Carter was frantically casting about for any expertise he could find in a tough moment. But I found the request personally offensive, because I couldn’t shake the notion that maybe the company was hoping it could buy my silence.]

A principios de esta semana, Carter respondió con una explicación altamente técnica que en última instancia hizo poco para explicar por qué o cómo tantas bandejas de entrada internas y de clientes se publicaron en texto plano en Internet.

“La respuesta de mi equipo fue un problema con el libro de jugadas de Ansible que controla la configuración de Nginx para nuestros servidores IMAP”, dijo Carter, señalando que esta configuración incorrecta fue implementada por un ex empleado y nunca fue detectada. Internet de EE. UU. no ha compartido cuánto tiempo estuvieron expuestos estos mensajes.

“El resto de la plataforma y otros servicios backend están siendo auditados para verificar que los manuales de Ansible sean correctos”, dijo Carter.

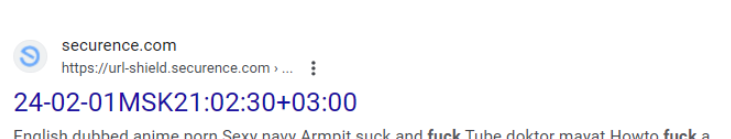

Holden dijo que también descubrió que los piratas informáticos han estado abusando de un servicio antispam y de depuración de enlaces de Securence llamado Escudo de URL para crear enlaces que parezcan benignos pero que en cambio redireccionen a los visitantes a sitios web pirateados y maliciosos.

“Los delincuentes modifican los informes de enlaces maliciosos para redireccionarlos a sus propios sitios maliciosos”, dijo Holden. “Así es como los malos dirigen el tráfico a sus sitios y aumentan la clasificación en los motores de búsqueda”.

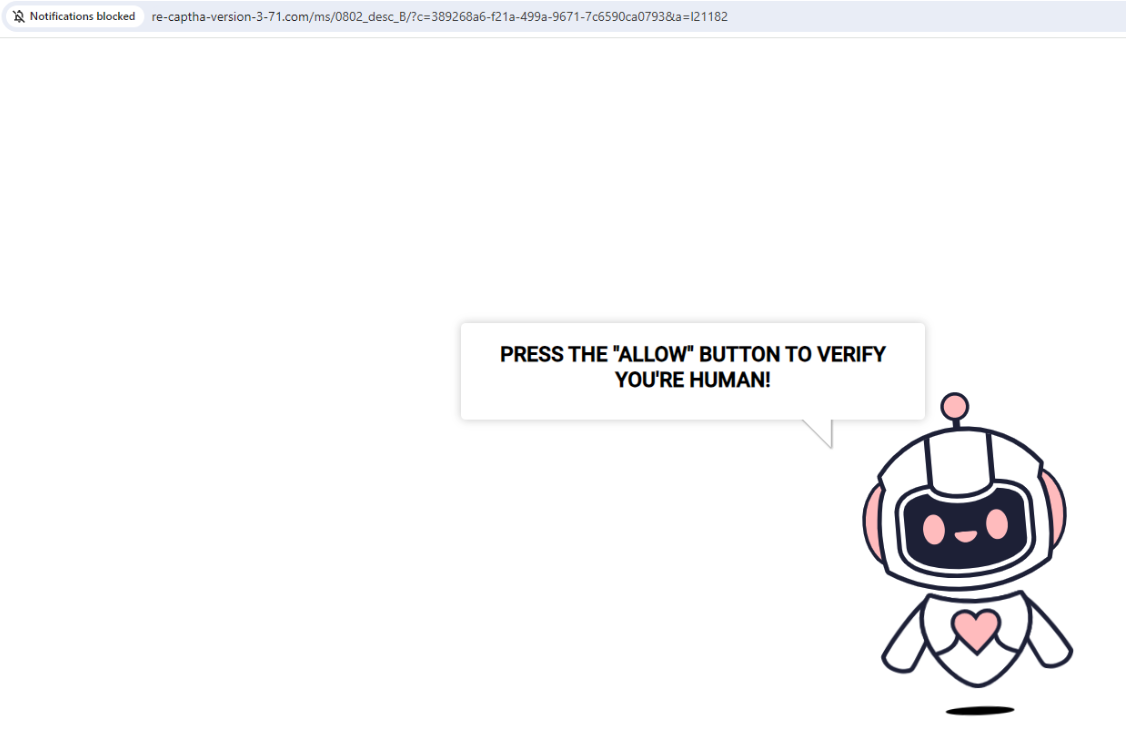

Por ejemplo, hacer clic en el enlace Securence que se muestra en la captura de pantalla directamente arriba conduce a un sitio web que intenta engañar a los visitantes para que permitan notificaciones del sitio presentando la solicitud como una solicitud CAPTCHA diseñada para separar a los humanos de los robots. Después de aprobar la solicitud de notificación/CAPTCHA engañosa, el enlace reenvía al visitante a un nombre de dominio ruso internacionalizado (рпроаг[.]rf).

El enlace a este sitio web malicioso y engañoso se creó utilizando el servicio de depuración de enlaces de Securence. Las ventanas emergentes de notificación se bloquearon cuando este sitio intentó disfrazar un mensaje para aceptar notificaciones como una forma de CAPTCHA.

US Internet no ha respondido a las preguntas sobre cuánto tiempo ha estado exponiendo todos sus correos electrónicos internos y de clientes, o cuándo se realizaron los cambios de configuración erróneos. La empresa tampoco ha revelado aún el incidente en su sitio web. El último comunicado de prensa en el sitio data de marzo de 2020.

KrebsOnSecurity ha estado escribiendo sobre violaciones de datos durante casi dos décadas, pero este fácilmente se lleva la palma en términos del nivel de incompetencia necesario para cometer un error tan grande sin ser detectado. No estoy seguro de cuál debería ser la respuesta adecuada de las autoridades o los reguladores a este incidente, pero está claro que a Internet en EE. UU. no se le debe permitir gestionar el correo electrónico de nadie a menos y hasta que pueda demostrar más transparencia y demostrar que ha renovado radicalmente su seguridad.