Introducción a la evaluación de seguridad de aplicaciones web y móviles

Las aplicaciones web y móviles se han convertido en una parte integral de nuestras vidas, manejan datos confidenciales y realizan funciones críticas. Salvaguardar la seguridad de estas aplicaciones es de suma importancia. En el ámbito de la evaluación de la seguridad de aplicaciones web y móviles, se destacan dos enfoques destacados: los programas Bug Bounty y las pruebas de penetración.

En esta publicación de blog, exploraremos las complejidades de estos enfoques, analizando sus ventajas, desventajas y las consideraciones clave involucradas en elegir el más apropiado para su organización.

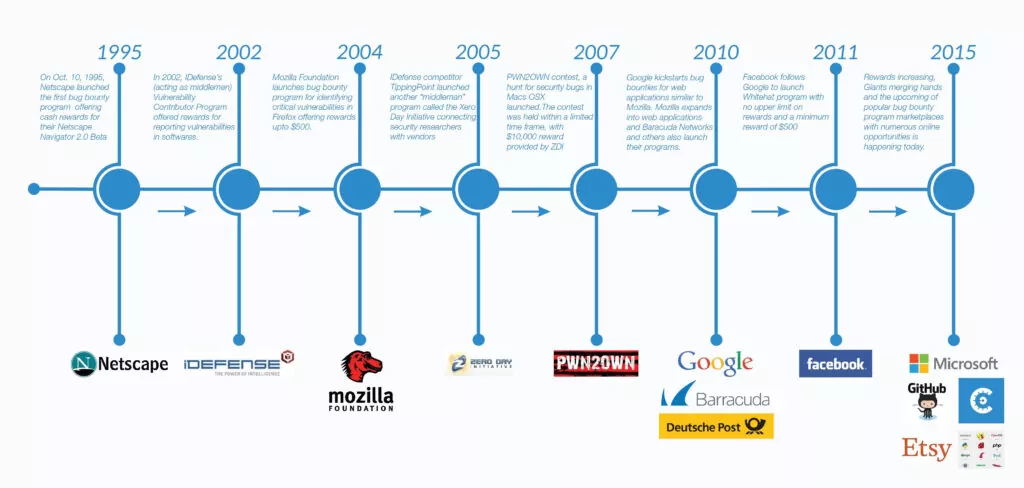

La historia de los programas de recompensas por errores

https://www.cobalt.io/blog/the-history-of-bug-bounty-programs

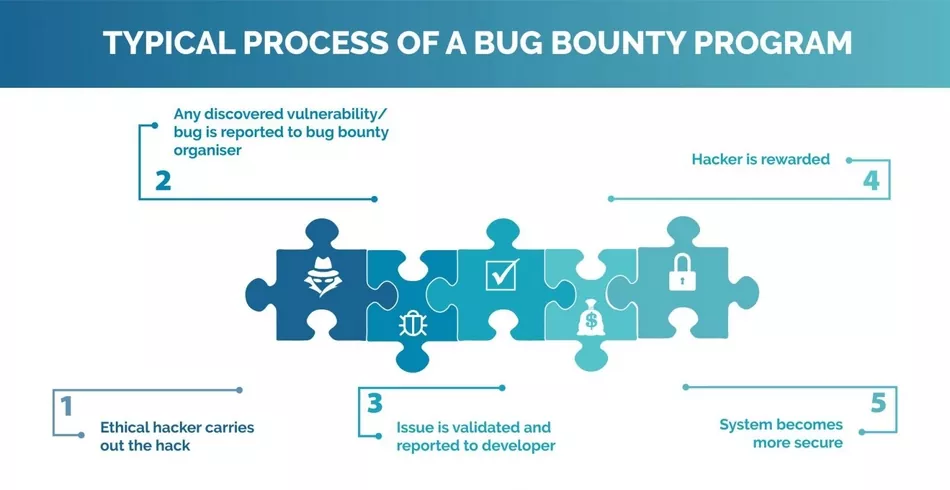

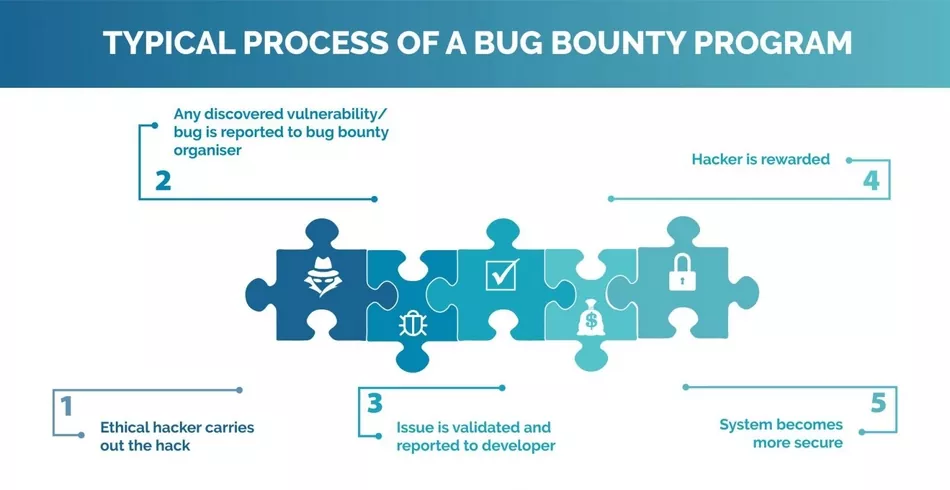

Los programas de recompensas por errores, a menudo denominados programas de recompensas por vulnerabilidades (VRP), brindan incentivos para que los piratas informáticos éticos descubran y revelen vulnerabilidades de software. Complementan las medidas de seguridad tradicionales, como pruebas de penetración y auditorías de código. Los piratas informáticos deben cumplir con las políticas del programa para evitar consecuencias legales, como revelar vulnerabilidades prematuramente. Los programas de recompensas por errores aprovechan la inteligencia colectiva de la comunidad de seguridad, proporcionando una gama más amplia de perspectivas y habilidades. Los participantes reciben recompensas monetarias según la gravedad de las vulnerabilidades descubiertas. Al informar de manera responsable las fallas, los piratas informáticos contribuyen a la seguridad general y previenen violaciones o interrupciones de datos. Los programas de recompensas por errores también mejoran la reputación profesional de los piratas informáticos y pueden generar oportunidades profesionales en ciberseguridad. Estas iniciativas mejoran la seguridad del software, fomentando una relación de cooperación entre piratas informáticos y organizaciones para un ecosistema digital más seguro.

https://cybersecurityasean.com/expert-opinions-opinion-byline/bug-bounty-explained

Programas de recompensas por errores

Los programas Bug Bounty han ganado popularidad en los últimos años como una forma eficaz de identificar vulnerabilidades en aplicaciones web y móviles. En dichos programas, las organizaciones invitan a investigadores de seguridad, conocidos como cazadores de errores, a descubrir e informar fallas de seguridad en sus aplicaciones. Estos programas funcionan según el principio de incentivar a los investigadores ofreciendo recompensas financieras por informes de errores válidos. Exploremos los aspectos clave de los programas Bug Bounty:

• Los programas Bug Bounty involucran a una comunidad de investigadores capacitados que analizan las aplicaciones web y móviles en busca de vulnerabilidades de seguridad.

• Las organizaciones definen el alcance del programa Bug Bounty, especificando las plataformas de destino, los tipos de vulnerabilidades y las estructuras de recompensa.

• Estos programas ofrecen varios beneficios, como acceder a un conjunto diverso de experiencia, fomentar pruebas continuas y reducir el riesgo de vulnerabilidades no descubiertas.

• Sin embargo, los programas Bug Bounty también tienen limitaciones, incluidos costos más altos, posibilidad de informes duplicados y desafíos en la gestión de la afluencia de informes de errores.

Pruebas de penetración

Las pruebas de penetración, también conocidas como piratería ética, son un enfoque integral de evaluación de la seguridad que simula ataques del mundo real para identificar vulnerabilidades en aplicaciones móviles. Profesionales de seguridad capacitados realizan pruebas controladas para explotar vulnerabilidades y obtener información sobre la postura de seguridad general de una aplicación.

• Las pruebas de penetración implican la simulación de varios escenarios de ataque a aplicaciones para descubrir debilidades que podrían ser aprovechadas por actores maliciosos.

• Diferentes metodologías, como las pruebas de caja negra, de caja blanca y de caja gris, proporcionan diferentes niveles de información y acceso a los evaluadores.

• Las pruebas de penetración ofrecen ventajas como evaluaciones exhaustivas, pruebas personalizadas basadas en las características específicas de la aplicación e informes detallados que describen las vulnerabilidades descubiertas.

• También tiene limitaciones, como la necesidad de experiencia especializada, compromisos que requieren mucho tiempo y la necesidad de realizar pruebas periódicas para tener en cuenta la evolución de las amenazas.

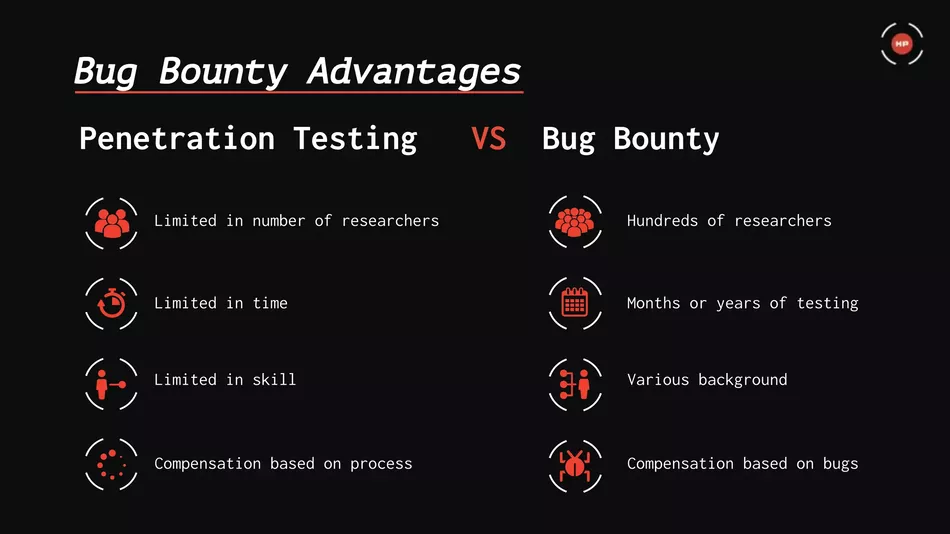

Diferencias clave y consideraciones entre Bug Bounty y pruebas de penetración

https://www.slideshare.net/HackenProof/bug-bounty-for-blockchain-projects-by-evgenia-broshevan-project-lead-at-hackenproof

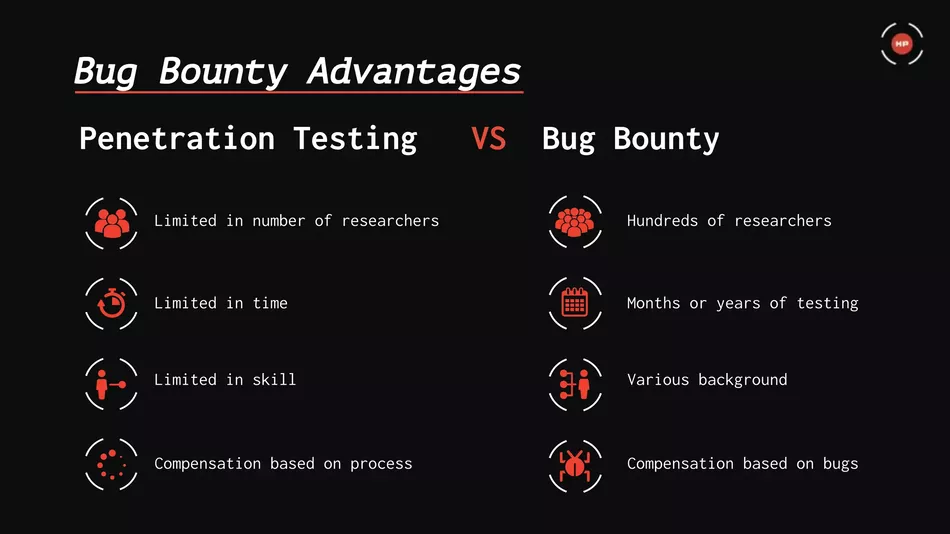

Si bien tanto los programas Bug Bounty como las pruebas de penetración tienen como objetivo mejorar la seguridad de las aplicaciones web y móviles, existen diferencias fundamentales a considerar al elegir entre los dos enfoques. Los factores clave a sopesar incluyen:

Consideraciones de costos:

Los programas Bug Bounty requieren una inversión financiera para las recompensas y la gestión del programa, mientras que los compromisos de pruebas de penetración implican el pago de servicios profesionales.

Requisitos de experiencia:

Los programas Bug Bounty aprovechan el conocimiento colectivo de los investigadores de seguridad, mientras que las pruebas de penetración se basan en las habilidades y experiencia de los profesionales contratados.

Periodo de tiempo:

Los programas Bug Bounty funcionan continuamente, lo que permite realizar pruebas continuas, mientras que los proyectos de pruebas de penetración tienen cronogramas predefinidos.

Alcance:

Los programas Bug Bounty suelen tener un alcance más amplio y se dirigen a múltiples vulnerabilidades y plataformas, mientras que las pruebas de penetración se pueden adaptar para centrarse en áreas de preocupación específicas.

Elegir el enfoque correcto

A la hora de seleccionar el enfoque más adecuado para su organización, entran en juego varios factores. Las consideraciones incluyen el tamaño de la organización, el presupuesto, la tolerancia al riesgo y las necesidades de seguridad específicas. Para tomar una decisión informada:

• Evalúe los recursos y las limitaciones presupuestarias de su organización.

• Evaluar el nivel de experiencia disponible internamente o la capacidad para gestionar compromisos externos.

• Comprenda la importancia de sus aplicaciones y el impacto potencial de las violaciones de seguridad.

• Definir el alcance y la profundidad deseados de la evaluación de seguridad.

• Considere la escalabilidad de los programas de recompensas por errores para aplicaciones a gran escala o sistemas complejos.

• Evalúe la sensibilidad de los datos de su organización y determine el nivel de tolerancia al riesgo.

• Evaluar la frecuencia de los cambios de código y la necesidad de pruebas de seguridad continuas.

• Tenga en cuenta las consideraciones legales y contractuales asociadas con los programas de recompensas por errores o los compromisos de pruebas de penetración.

• Considere el impacto potencial en la confianza y la reputación del cliente en caso de una violación de la seguridad.

Enfoques complementarios

Los programas Bug Bounty y las pruebas de penetración no se excluyen mutuamente. De hecho, combinar estos enfoques puede proporcionar una evaluación de seguridad potente y completa para sus aplicaciones web y móviles. Los programas Bug Bounty se pueden utilizar como un mecanismo de prueba continuo, invitando a investigadores externos a complementar los esfuerzos de los evaluadores de penetración internos. Esta relación simbiótica puede mejorar las posibilidades de identificar vulnerabilidades y fortalecer la seguridad de sus aplicaciones móviles.

Mejores prácticas y recomendaciones

Estas son algunas de las mejores prácticas y recomendaciones para programas de recompensas por errores:

Establezca metas y expectativas claras:

¿Qué espera lograr con su programa de recompensas por errores? ¿Quiere encontrar vulnerabilidades de alta gravedad? ¿Aumentar el número de investigadores de seguridad que conocen sus productos y servicios? ¿Mejorar su postura de seguridad en general? Una vez que conozca sus objetivos, podrá adaptar su programa en consecuencia.

Defina el alcance de su programa:

¿Cuáles son los activos que desea que se incluyan en su programa de recompensas por errores? Esto podría incluir su sitio web, aplicación móvil, API u otro software. Es importante definir claramente el alcance para que los investigadores de seguridad sepan qué pueden probar.

Establezca un proceso de presentación de informes claro y transparente:

¿Cómo informan los investigadores de seguridad los errores de su programa? ¿Qué información necesitas de ellos? ¿Cómo clasificará y responderá a los informes? Es importante tener un proceso de informes claro y transparente para que los investigadores de seguridad sepan cómo hacer que se escuchen sus errores.

Comuníquese eficazmente con los investigadores de seguridad:

Los investigadores de seguridad son sus socios para mejorar su seguridad. Es importante comunicarse eficazmente con ellos para que puedan trabajar juntos para encontrar y solucionar vulnerabilidades. Esto incluye proporcionar comentarios oportunos sobre los informes, responder preguntas y resolver problemas.

Realice un seguimiento de su progreso y realice mejoras:

Una vez que haya iniciado su programa de recompensas por errores, es importante realizar un seguimiento de su progreso y realizar mejoras. Esto incluye el seguimiento de la cantidad de errores encontrados, la gravedad de los errores y el tiempo que lleva corregirlos. Puede utilizar esta información para ver el rendimiento de su programa y realizar los cambios necesarios.

Utilice una plataforma de recompensas por errores:

Una plataforma de recompensas por errores puede ayudarle a administrar su programa, realizar un seguimiento de su progreso y comunicarse con investigadores de seguridad. Hay muchas plataformas diferentes de recompensas por errores disponibles, por lo que puedes elegir una que satisfaga tus necesidades específicas.

Obtenga la aceptación de las partes interesadas:

Es importante obtener la aceptación de las partes interesadas antes de lanzar su programa de recompensas por errores. Esto incluye su equipo de seguridad, equipo legal y equipo de administración. Una vez que haya aceptado, podrá iniciar su programa y comenzar a encontrar y corregir vulnerabilidades.

Promocione su programa.

Informe a la gente sobre su programa de recompensas por errores. Puede promocionar su programa a través de su sitio web, redes sociales y otros canales. Esto le ayudará a atraer investigadores de seguridad a su programa y encontrar más vulnerabilidades.

Si sigue estas mejores prácticas y recomendaciones, puede crear un programa de recompensas por errores que tenga éxito en encontrar y corregir vulnerabilidades.

Conclusión

Cuando se trata de evaluación de seguridad de aplicaciones web y móviles, los programas Bug Bounty y las pruebas de penetración son dos enfoques poderosos que pueden ayudar a identificar vulnerabilidades y mejorar la postura de seguridad de sus aplicaciones. Mientras que los programas Bug Bounty aprovechan el conocimiento colectivo de los investigadores de seguridad, las pruebas de penetración ofrecen evaluaciones integrales realizadas por profesionales. En última instancia, la decisión entre Bug Bounty y Penetration Testing depende de las necesidades, los recursos y la tolerancia al riesgo específicos de su organización. Considere los factores descritos en esta publicación de blog para elegir el enfoque correcto y fortalecer la seguridad de sus aplicaciones web y móviles.

Recursos:

https://yogosha.com/blog/penetration-testing-vs-bug-bounty/#:~:text=Bug%20bounty%20and%20penetration%20testing%20are%20two%20tools,budget%20or%20the%20maturity% 20de%20el%20sistema%20dirigido

https://www.hackerone.com/penetration-testing/bug-bounty-vs-penetration-testing-differences-explained

Pentest o Bug Bounty: ¿Qué enfoque elegir para tus pruebas de seguridad?

https://www.bugcrowd.com/blog/pen-testing-and-bug-bounty-what-when-why/

https://informer.io/resources/difference-between-pentest-bug-bounty

https://www.bugcrowd.com/blog/bug-bounties-vs-penetration-testing/

https://www.oneconsult.com/en/blogs/pentesters-diary/penetration-testing-vs-bug-bounty-programs/

https://www.hackerone.com/vulnerability-management/bug-bounty-vs-vdp-what-program-right-you

https://nextdoorsec.com/penetration-testing-vs-bug-bounty/

Pruebas de penetración versus programas de recompensas por errores: comparación