Introducción

En el mundo interconectado actual, donde los teléfonos inteligentes son una extensión de nuestras vidas, garantizar la seguridad de las aplicaciones móviles es primordial. Sin embargo, esta tarea está plagada de desafíos, uno de los cuales es abordar las vulnerabilidades. Rootear, el proceso que otorga a los usuarios un mayor control sobre sus dispositivos Android, es un arma de doble filo. Si bien ofrece interesantes oportunidades de personalización e innovación, también abre la puerta a posibles violaciones de seguridad. En respuesta, los desarrolladores emplean mecanismos de detección de raíz para fortalecer sus aplicaciones, creando una fortaleza digital para protegerse de las amenazas.

Esta publicación de blog sobre ‘Vulnerabilidades de omisión de detección de raíz’ explora varios aspectos de las vulnerabilidades y arroja luz sobre los riesgos, las implicaciones y las estrategias de mitigación.

Rootear dispositivos Android: comprender los conceptos básicos

El enraizamiento es un procedimiento mediante el cual los usuarios pueden obtener un control elevado, a menudo denominado acceso de raíz, sobre sus dispositivos. En el caso de Android, que se basa en el kernel de Linux, el enraizamiento otorga a los usuarios privilegios administrativos similares.

Omisión de detección rooteada: superación de las medidas de seguridad

Un aspecto importante asociado con el enraizamiento es el desafío que plantea a los desarrolladores de aplicaciones móviles. Para garantizar la seguridad de sus aplicaciones, los desarrolladores suelen implementar mecanismos de detección de raíz de Android. Estos mecanismos están diseñados para evitar que los usuarios con dispositivos rooteados accedan a la aplicación. Sin embargo, los intentos de eludir estas medidas de seguridad pueden comprometer la integridad de la aplicación. Se pueden aprovechar los mecanismos de detección de raíz de Android débilmente desarrollados, lo que permite a los usuarios obtener acceso a la aplicación en dispositivos rooteados. Esto, a su vez, les otorga acceso privilegiado a archivos confidenciales, lo que podría introducir vulnerabilidades en el sistema.

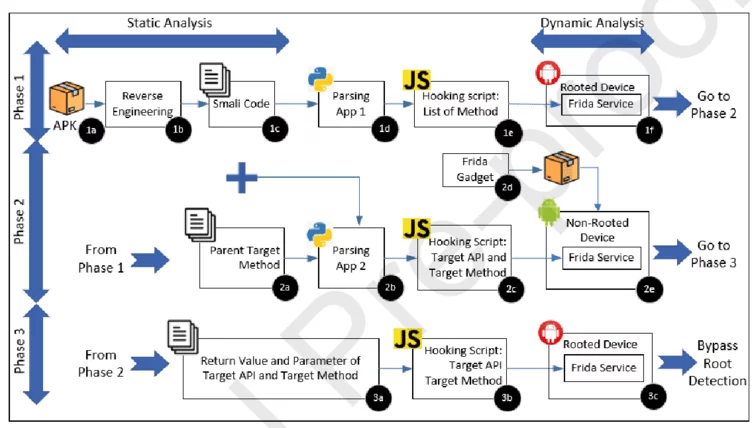

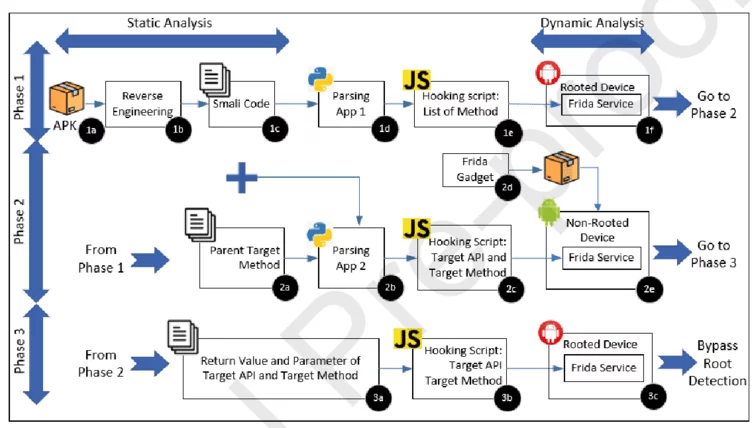

Evitar la metodología de detección de enraizamiento mediante el enlace de funciones de Java

https://www.researchgate.net/figure/Bypassing-Rooting-Detection-Methodology-using-Java-Function-Hooking_fig1_343122291

Requisitos previos: lo que necesita antes de comenzar

1. Dispositivo rooteado o emulador

• Los dispositivos o emuladores rooteados proporcionan un entorno para pruebas y análisis avanzados, lo que permite a los investigadores explorar interacciones profundas a nivel de sistema.

• Estos dispositivos son indispensables para evaluar vulnerabilidades de seguridad y depurar aplicaciones a un nivel inferior.

• Los emuladores ofrecen un entorno seguro y controlado para realizar pruebas sin necesidad de hardware físico, lo que los hace valiosos para los procesos de desarrollo y prueba.

2.Herramienta de plataforma o ADB

• Las herramientas de plataforma, como Android Debug Bridge (ADB), sirven como un puente crucial entre su computadora y un dispositivo o emulador de Android, permitiendo varios comandos y transferencia de datos.

• ADB es indispensable para instalar, depurar y administrar aplicaciones de Android, lo que lo convierte en un componente esencial del desarrollo de Android.

• Estas herramientas permiten a los desarrolladores e investigadores de seguridad ejecutar comandos, transferir archivos y solucionar problemas de dispositivos Android de manera eficiente.

3.Frida-loader apk (para el servidor Frida)

• Frida-loader APK actúa como puerta de entrada al kit de herramientas de instrumentación dinámica de Frida, permitiendo a los usuarios inyectar scripts personalizados en aplicaciones en ejecución.

• Este APK facilita la implementación del servidor Frida, lo que facilita el inicio del análisis dinámico y la manipulación de aplicaciones de Android.

• Frida-loader desempeña un papel fundamental en las pruebas de seguridad de las aplicaciones y la ingeniería inversa, ofreciendo información dinámica sobre el comportamiento y las vulnerabilidades de las aplicaciones.

4. Pitón

• Python es un lenguaje de programación versátil y ampliamente utilizado que desempeña un papel vital en diversas etapas del análisis y secuencias de comandos de aplicaciones móviles.

• El amplio soporte de biblioteca de Python simplifica tareas como la manipulación de datos, la automatización y el desarrollo de scripts personalizados en el contexto de las pruebas de seguridad de aplicaciones.

• Su compatibilidad multiplataforma y facilidad de uso hacen de Python la opción preferida de muchos investigadores y desarrolladores de seguridad en el campo del análisis de aplicaciones móviles.

5. Frida

• Frida es un poderoso conjunto de herramientas de instrumentación dinámica que permite la manipulación, monitoreo y análisis en tiempo real de aplicaciones en varias plataformas.

• Frida es una herramienta versátil que permite la inyección de scripts personalizados en procesos en ejecución, proporcionando información valiosa sobre el comportamiento de las aplicaciones, identificando debilidades de seguridad y señalando vulnerabilidades.

• La flexibilidad de Frida y su amplia adopción en la comunidad de seguridad la convierten en una herramienta esencial para el análisis dinámico y las pruebas de penetración de aplicaciones móviles.

6. Aplicación .apk

El formato de archivo .apk representa paquetes de aplicaciones de Android que contienen todos los recursos y el código necesarios para que se ejecute una aplicación de Android.

Estos archivos son los componentes básicos de las aplicaciones de Android y se utilizan para su instalación y distribución a través de Google Play Store u otros medios.

El análisis del archivo .apk permite a los expertos en seguridad analizar el código, los permisos y los posibles problemas de seguridad de una aplicación antes de la instalación, lo que ayuda en las evaluaciones de seguridad y la identificación de vulnerabilidades.

Impacto: las consecuencias de omitir la fijación de SSL

• Permite a los usuarios adquirir acceso administrativo, lo que les permite participar en actividades que pueden exponer vulnerabilidades.

• Facilita el análisis tanto estático como dinámico de las aplicaciones.

• Con acceso administrativo, un atacante obtiene la capacidad de leer, escribir y acceder a información confidencial, que posteriormente puede estar en riesgo de verse comprometida.

Pasos para reproducir: omitir la fijación SSL: una guía paso a paso

1. Comience iniciando el emulador; en este caso se utiliza un dispositivo Genymotion, que viene rooteado por defecto.

2. A continuación, descargue el APK de Frida Loader desde FridaLoader: https://github.com/dineshshetty/FridaLoader/releases/tag/v3

3. Después de descargar el APK, colóquelo en la carpeta ADB e instálelo en su dispositivo móvil. Hay dos métodos para lograr esto:

4.Arrastre y suelte el APK desde su sistema al dispositivo.

O

Alternativamente, ejecute el comando ADB: “adb install APK_NAME”

5. Abra la aplicación y seleccione “Descargar e instalar Frida Server”. Se instalará y activará automáticamente en su dispositivo.

6. Ahora, instalemos Frida-tools en su sistema usando los siguientes comandos:

Pip instala Frida-tools

• Para verificar que Frida esté funcionando correctamente y monitorear las aplicaciones activas de Windows, puede utilizar el siguiente método: Frida-ps

• Para identificar las aplicaciones móviles actualmente activas, utilice el siguiente comando: Frida-ps -aiU

Una vez completados todos los pasos de instalación y configuración, ahora está listo para continuar evitando la detección de raíz.

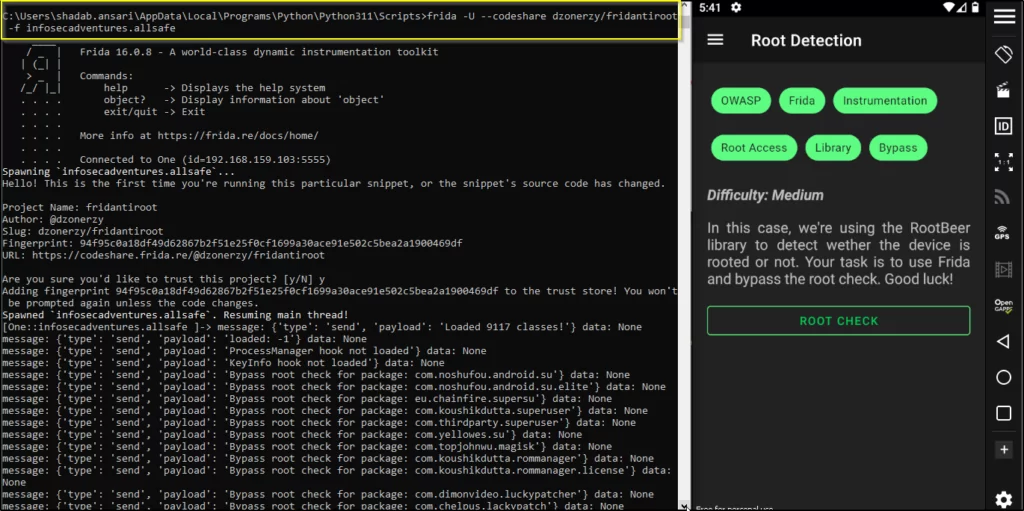

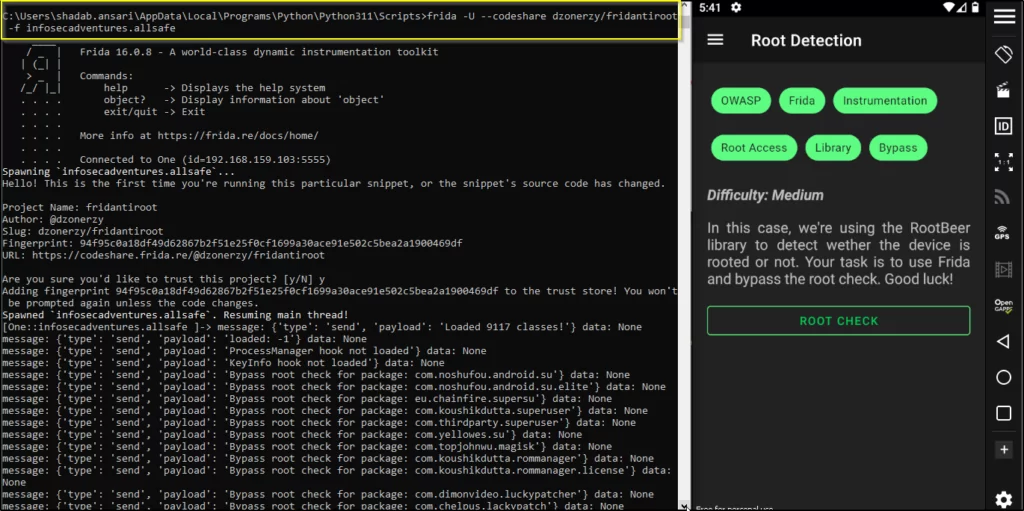

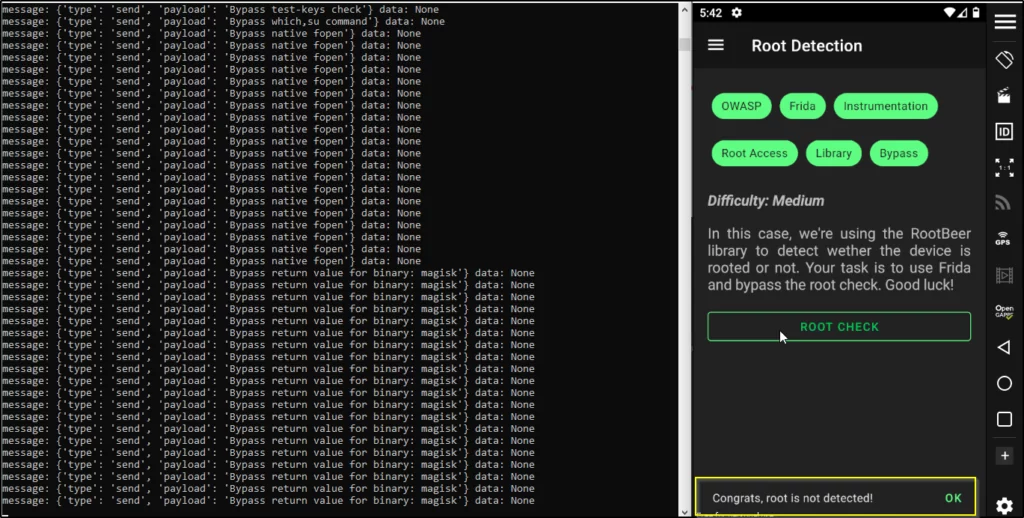

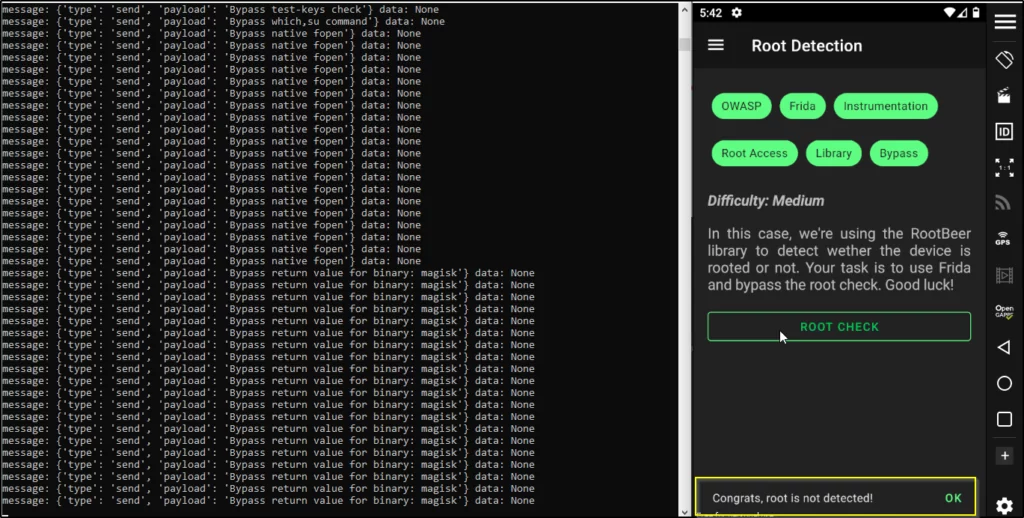

Frida para evitar la detección de raíz

Se omitió la detección de raíz con éxito

Medidas de mitigación: fortalecimiento de la seguridad SSL

•

Implementar la detección del emulador:

Implementar la detección del emulador significa agregar medidas de seguridad para detectar y evitar que la aplicación se ejecute en entornos de emulador que normalmente se usan para pruebas. Esto garantiza que la aplicación funcione sólo en dispositivos reales, lo que reduce el riesgo de acceso no autorizado o manipulación.

•

Implemente la API de certificación de Google SafetyNet:

Al integrar la API de atestación de Google SafetyNet, especialmente sus comprobaciones ctsProfile y basicIntegrity, refuerza la seguridad. Estas comprobaciones evalúan si el dispositivo es compatible y está intacto, añadiendo una capa adicional de protección contra posibles problemas en dispositivos comprometidos o rooteados.

•

Implementar controles de detección de raíces:

Las comprobaciones de detección de raíz implican examinar si un dispositivo está rooteado utilizando varios métodos. La implementación de estas comprobaciones ayuda a identificar dispositivos rooteados y a tomar las precauciones necesarias, protegiendo su aplicación contra posibles vulnerabilidades y uso indebido.

•

Implementar Frida Detect:

Los mecanismos de detección de Frida son cruciales para detectar intentos de utilizar el kit de herramientas de Frida para manipular su aplicación. Al implementar la detección de Frida, fortalece la seguridad y frustra ataques potenciales que dependen de este conjunto de herramientas para el análisis y la manipulación dinámicos.

•

Implementar la detección de Magisk:

Magisk es una solución raíz común entre los usuarios. La implementación de técnicas de detección de Magisk ayuda a que su aplicación reconozca y responda a los dispositivos rooteados por Magisk, agregando una capa adicional de defensa contra posibles violaciones de seguridad.

•

Ofuscación de código:

La ofuscación de código implica transformar el código fuente de su aplicación para dificultar que los atacantes lo comprendan o realicen ingeniería inversa. Esta práctica de seguridad salvaguarda el funcionamiento interno y los algoritmos de su aplicación, mejorando la seguridad general al desalentar intentos maliciosos de descifrar la funcionalidad de su código.

Conclusión

En conclusión, la batalla por la seguridad de las aplicaciones móviles (hipervínculo: https://www.varutra.com/cyber-security-services/mobile-applications-security/) continúa, con la detección de raíz actuando como un guardián incondicional. Sin embargo, a medida que los atacantes continúan perfeccionando sus tácticas, estos guardianes deben fortalecer sus defensas.

Salvaguardar las aplicaciones móviles y mantener los más altos estándares de ciberseguridad no es sólo un deber sino una necesidad. Con un enfoque proactivo, mecanismos sólidos de detección de raíz y vigilancia continua, puede navegar por el intrincado panorama de vulnerabilidades y garantizar la seguridad de sus aplicaciones móviles.

Referencias:

https://redfoxsec.com/blog/android-root-detection-bypass-using-frida https://www.indusface.com/learning/how-to-implement-root-detection-in-android-applications/https ://www.cloudflare.com/learning/ssl/what-is-ssl/