Autores: Pandian G, Gowri Sunder Ravi, Srinivas Loke

Resumen del aviso del FBI/CISA

Actores con intenciones maliciosas, en particular el grupo Volt Typhoon, respaldado por la República Popular China, están manipulando enrutadores de pequeñas oficinas/oficinas domésticas (SOHO) explotando vulnerabilidades de software que los fabricantes deben abordar mediante ingeniería de software segura.

Más específicamente, los actores del Volt Typhoon están utilizando fallas de seguridad en los enrutadores SOHO como trampolines para infiltrarse aún más en entidades de infraestructura crítica de EE. UU. La Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) y la Oficina Federal de Investigaciones (FBI) han emitido esta advertencia debido a actividades de amenazas recientes y en curso.

El FBI y la CISA instan a los fabricantes de enrutadores SOHO a incorporar funciones de seguridad en sus productos desde el principio y alientan a todos los usuarios de enrutadores SOHO a exigir estándares de seguridad más altos desde el principio.

“Los piratas informáticos de China están apuntando a infraestructuras civiles estadounidenses críticas y preposicionándose para causar daños en el mundo real. a los ciudadanos y comunidades estadounidenses en caso de conflicto”, dijo el director del FBI, Christopher Wray. “El malware Volt Typhoon permitió a China esconderse mientras atacaba nuestros sectores de comunicaciones, energía, transporte y agua.“

Una de las principales vulnerabilidades que ha explotado Volt Typhoon se encuentra en los routers Cisco y NetGear. El grupo utilizó estos enrutadores para enrutar el tráfico de su red, mejorando así el sigilo de sus operaciones y reduciendo los costos generales de adquisición de infraestructura.

Información sobre Volt Typhoon: (También rastreado como Insidious Taurus)

- Volt Typhoon es un actor patrocinado por el estado con sede en China, conocido por sus actividades de espionaje y recopilación de información. Ha estado activo desde mediados de 2021 y se ha dirigido a organizaciones de infraestructura crítica en los Estados Unidos. que abarca varios sectores, incluidos comunicaciones, manufactura, servicios públicos, transporte, construcción, marítimo, gobierno, TI y educación.

- Volt Typhoon emplea una variedad de tácticas, técnicas y procedimientos (TTP) para lograr sus objetivos. Una de sus principales estrategias es el uso de Técnicas de “vivir de la tierra”que implican el uso de herramientas integradas de administración de red para realizar sus objetivos. Esta estrategia permite al actor evadir la detección mezclándose con las actividades normales del sistema y de la red de Windows, evitando alertas de productos de detección y respuesta de endpoints (EDR) y limitando la cantidad de actividad capturada en las configuraciones de registro predeterminadas.

- También intentan integrarse en la actividad normal de la red enrutando el tráfico a través de equipos de red comprometidos para pequeñas oficinas y oficinas domésticas (SOHO), incluidos enrutadores, firewalls y hardware VPN.

- Las estrategias de mitigación contra Volt Typhoon incluyen identificar y examinar la actividad de las cuentas comprometidas, cerrar o cambiar las credenciales de las cuentas comprometidas e implementar un monitoreo del comportamiento para detectar actividad que utiliza canales de inicio de sesión normales y binarios del sistema.

- De importancia es el “KV-Botnet”, revelado en uninforme de los laboratorios Black Lotus de Lumenestá diseñado para infectar dispositivos de red de pequeñas oficinas domésticas (SOHO) al final de su vida útil desarrollados por al menos, entre otros, cuatro proveedores diferentes. Viene construido con una serie de mecanismos sigilosos y la capacidad de extenderse más a redes de área local (LAN). Microsoft ha confirmado que muchos de los dispositivos incluyen los fabricados por ASUS, Cisco, D-Link, NETGEAR y Zyxel.

- Desde al menos febrero de 2022, KV-Botnet ha infectado principalmente enrutadores SOHO como el Cisco RV320, DrayTek Vigor y Netgear ProSafe líneas de productos. A partir de mediados de noviembre se amplió para explotar Cámaras IP desarrolladas por Axis Communications.

- Microsoft evalúa la “La campaña Volt Typhoon persigue el desarrollo de capacidades que podrían alterar la infraestructura crítica de comunicaciones entre los Estados Unidos y la región de Asia durante futuras crisis”.

Fabricantes prohibidos

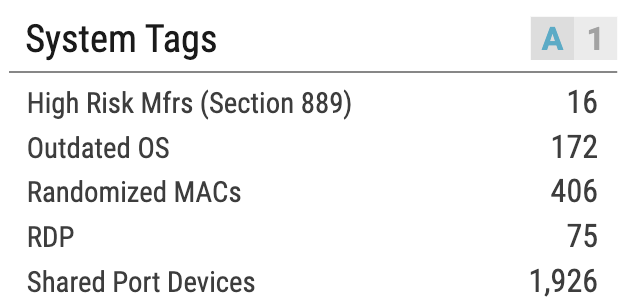

La sección 889 de la Ley de Autorización de Defensa Nacional (NDAA) prohíbe el uso de fondos federales para comprar ciertos equipos o servicios de telecomunicaciones de fabricantes específicos. Estos fabricantes incluyen:

- Compañía de tecnologías Huawei

- Corporación de comunicaciones Hytera

- Corporación ZTE

- Compañía de tecnología Hangzhou Hikvision

- Compañía de tecnología Dahua

- Cualquier subsidiaria o afiliada de estas empresas.

La Sección 889 también prohíbe al gobierno contratar con cualquier entidad que utilice ciertos equipos o servicios de telecomunicaciones producidos por estos fabricantes. Esta prohibición se aplica a todas las compras, independientemente del tamaño del contrato o pedido.

Cómo ayuda Ordr

Ver

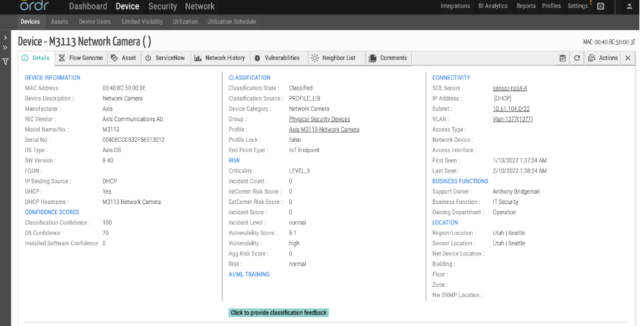

- Ordr descubre, clasifica y perfila automáticamente todos los dispositivos según el fabricante, la marca y el modelo.

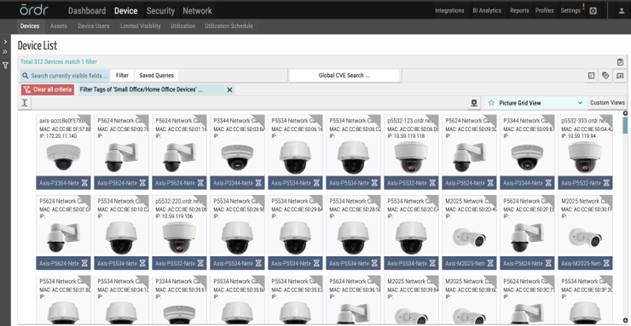

- Para este ataque, Ordr descubre los dispositivos que se sabe que están afectados, incluidos los de fabricantes como Axis, Netgear, Dray Tek, D-Link, Zyxel. Estos dispositivos se etiquetan automáticamente y se pueden rastrear fácilmente en el sistema.

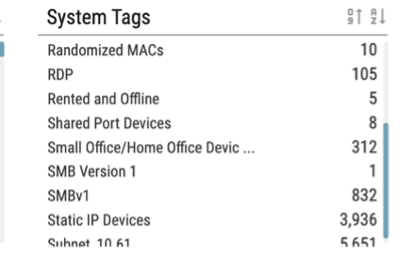

- Orden identifica y destaca los dispositivos de pequeñas oficinas/oficinas domésticas en nuestro entorno de clientes mencionados en los avisos y produce un informe csv/xlsx de descarga de dispositivos desde la pestaña de informes para que los clientes lo descarguen fácilmente, además de la capacidad de buscar dispositivos directamente desde la sección de etiquetas.

Nota: Recomendaciones de agencias federales – Las agencias federales recomiendan que los dispositivos SOHO con acceso a Internet estén actualizados y sigan las pautas mencionadas en los avisos de las agencias gubernamentales.

Saber

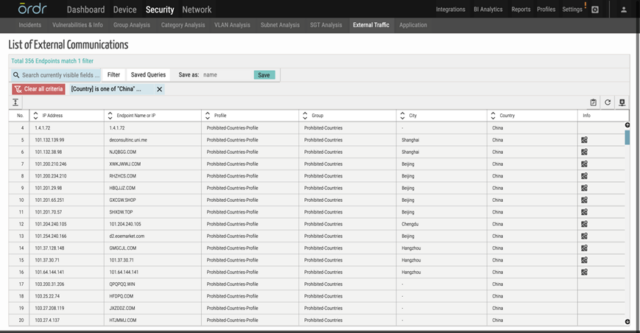

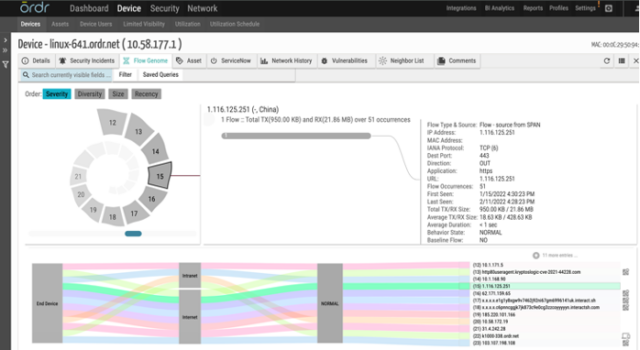

- En tiempo real, Orden ‘s IP/IOC externo rastrea cada comunicación a IP/URL prohibidas.

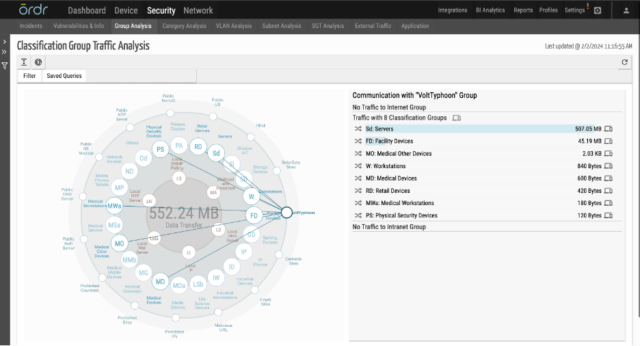

- Orden proporciona a fondo penetraciones en Ccategoría tráfico análisis que resalta los patrones de comunicación entre dispositivos y entidades externas, haciendo que sea más fácil ver los dispositivos que se comunican con la lista de pagprohibido Cpaíses, incluida China.

- Orden utiliza una plataforma de inteligencia de amenazas basada en la nube donde la lista se actualiza continuamente y todas las comunicaciones se marcan en consecuencia en el Orden Tarjeta de amenaza de seguridad.

- Orden Tiene un motor IDS que puede detectar ataques procedente del tifón Volt y generar alertas basado ohnorteanálisis de paquetes que se realizan transacciones a través del cable.

- Regla IDS: Pedidos Los recolectores de datos de red procesan paquetes para una inspección profunda de paquetes y al mismo tiempo tiempo cheques para firmas y esta regla que detecta presencia de “Agente de usuario Volt Typhoon“ y genera una alarma de alta gravedad.

- Orden también proporciona la capacidad de basar todas las comunicaciones en función del perfil, la ubicación, la función comercial o cualquier entidad personalizada utilizando nuestras técnicas de IA/ML. Orden puede desencadenar anomalías basadas en cualquier desviación observado para este tráfico.

Seguro

- Ordr permite segmentar los dispositivos afectados y limitar el acceso solo a comunicaciones imprescindibles según políticas de Confianza Cero.

Otros enlaces útiles:

- Vivir de la tierrahttps://www.crowdstrike.com/cybersecurity-101/living-off-the-land-attacks-lotl/

- Alerta del fabricante del dispositivo CISA SOHO https://www.cisa.gov/sites/default/files/2024-01/SbD-Alert-Security-Design-Improvements-for-SOHO-Device-Manufacturers.pdf

- Ataque del tifón Volt https://www.darkreading.com/cloud-security/volt-typhoon-soho-botnet-infects-us-govt-entities

- Investigación del enrutador https://blog.lumen.com/routers-roasting-on-an-open-firewall-the-kv-botnet-investigation/

- Informe detallado de Security Scorecardhttps://www.securityweek.com/wp-content/uploads/2024/01/Volt-Typhoon.pdf

- Asesoramiento conjunto sobre ciberseguridad https://media.defense.gov/2023/May/24/2003229517/-1/-1/0/CSA_Living_off_the_Land.PDF

- Blog de Microsoft https://www.microsoft.com/en-us/security/blog/2023/05/24/volt-typhoon-targets-us-critical-infrastructure-with-living-off-the-land-techniques/

- Declaración del director de CISA https://www.cisa.gov/news-events/news/opening-statement-cisa-director-jen-easterly

*** Este es un blog sindicado de Security Bloggers Network de Ordr Blog – Ordr escrito por Pandian Gnanaprakasam. Lea la publicación original en: https://ordr.net/blog/ordr-security-bulletin-volt-typhoon-state-sponsored-cyber-actor/