Ataques de secuestro de hilos. Ocurren cuando alguien que conoces tiene su cuenta de correo electrónico comprometida y de repente te sumerges en una conversación existente entre el remitente y otra persona. Estas misivas se basan en la curiosidad natural del destinatario por ser copiado en una discusión privada, que se modifica para incluir un enlace o archivo adjunto malicioso. Aquí está la historia de un ataque de secuestro de hilo en el que un periodista recibió una copia en un correo electrónico de phishing del sujeto involuntario de una primicia reciente.

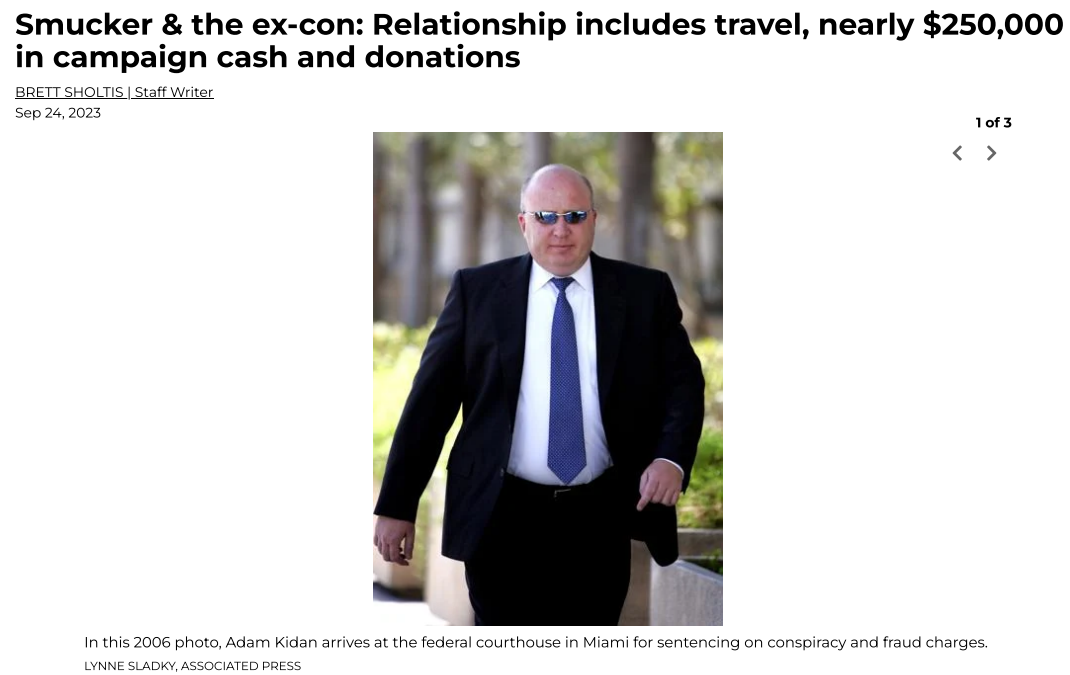

En septiembre de 2023, el medio de comunicación de Pensilvania LancasterOnline.com publicó una historia sobre Adam Kidanun rico hombre de negocios con un pasado criminal que es un importante donante de causas y candidatos republicanos, incluido Representante Lloyd Smucker (R-Pa).

La historia de LancasterOnline sobre Adam Kidan.

Varios meses después de la publicación de ese artículo, el autor de la historia Brett Sholtis Recibí dos correos electrónicos de Kidan, ambos con archivos adjuntos. Uno de los mensajes parecía ser una larga conversación entre Kidan y un colega, con el asunto “Re: datos enviados correctamente”. La segunda misiva fue un correo electrónico más breve de Kidan con el asunto “Reconocer nueva orden de trabajo” y un mensaje que decía simplemente “Busque el adjunto”.

Sholtis dijo que hizo clic en el archivo adjunto de uno de los mensajes, que luego abrió una página web que se parecía exactamente a una página de inicio de sesión de Microsoft Office 365. Un análisis de la página web revela que verificaría cualquier credencial enviada en el sitio web real de Microsoft y devolvería un error si el usuario ingresara información de cuenta falsa. Un inicio de sesión exitoso registraría las credenciales enviadas y reenviaría a la víctima al sitio web real de Microsoft.

Pero Sholtis dijo que no ingresó su nombre de usuario y contraseña de Outlook. En cambio, reenvió los mensajes al equipo de TI de LancasterOneline, que rápidamente los marcó como intentos de phishing.

Lancaster en línea Editor ejecutivo Tom Murse dijo que los dos mensajes de phishing del Sr. Kidan sorprendieron en la sala de redacción porque Kidan había amenazado con demandar al medio de noticias varias veces por la historia de Sholtis.

“Estábamos simplemente perplejos”, dijo Murse. “Parecía ser un intento de phishing, pero no sabíamos por qué vendría de un destacado empresario sobre el que habíamos escrito. Nuestra respuesta inicial fue confusión, pero no sabíamos qué más hacer con él aparte de enviarlo al FBI”.

El señuelo de phishing adjunto al hilo que secuestra el correo electrónico del Sr. Kidan.

En 2006, Kidan fue sentenciado a 70 meses de prisión federal después de declararse culpable de defraudar a prestamistas junto con Jack Abramoff, el cabildero caído en desgracia cuya corrupción se convirtió en un símbolo de los excesos del tráfico de influencias de Washington. Obtuvo la libertad condicional en 2009 y en 2014 se mudó con su familia a una casa en el condado de Lancaster, Pensilvania.

El FBI no ha respondido al aviso de LancasterOnline. Los mensajes enviados por KrebsOnSecurity a las direcciones de correo electrónico de Kidan fueron devueltos como bloqueados. Los mensajes dejados en la empresa de Kidan, Empire Workforce Solutions, no fueron respondidos.

Sin duda, el FBI vio los mensajes de Kidan como lo que probablemente eran: el resultado de que Kidan tuviera su cuenta de Microsoft Outlook comprometida y utilizada para enviar correos electrónicos maliciosos a personas en su lista de contactos.

Los ataques de secuestro de hilos no son nada nuevo, pero esto se debe principalmente a que muchos usuarios de Internet todavía no saben cómo identificarlos. La empresa de seguridad del correo electrónico Punto de prueba dice que ha rastreado más de 90 millones de mensajes maliciosos en los últimos cinco años que aprovechan este método de ataque.

Una razón clave por la que el secuestro de hilos tiene tanto éxito es que estos ataques generalmente no incluyen el elemento que expone la mayoría de las estafas de phishing: una sensación de urgencia inventada. La mayoría de las amenazas de phishing advierten sobre consecuencias negativas si no se actúa con rapidez, como la suspensión de una cuenta o un cargo elevado no autorizado.

Por el contrario, las campañas de secuestro de hilos tienden a aprovecharse pacientemente de la curiosidad natural del destinatario.

Ryan KalemberEl director de estrategia de Proofpoint, dijo que probablemente los ejemplos más omnipresentes de secuestro de hilos son las estafas de “fraude de CEO” o de “compromiso de correo electrónico empresarial”, en las que los empleados son engañados por un correo electrónico de un alto ejecutivo para que transfieran millones de dólares a estafadores en el extranjero.

Pero Kalember dijo que estos ataques de baja tecnología pueden ser bastante efectivos porque tienden a tomar a la gente con la guardia baja.

“Funciona porque sientes que de repente estás incluido en una conversación importante”, dijo Kalember. “Simplemente se registra de manera muy diferente cuando la gente comienza a leer, porque crees que estás observando una conversación privada entre dos personas diferentes”.

Algunos ataques de secuestro de hilos en realidad involucran a múltiples actores de amenazas que conversan activamente mientras copian (pero no se dirigen) al destinatario.

“A esto lo llamamos estafas de phishing multipersona y, a menudo, van acompañadas de secuestro de hilos”, dijo Kalember. “Es básicamente una forma de generar un poco más de afinidad que simplemente copiar a las personas en un correo electrónico. Y cuanto más se prolonga la conversación, mayor parece ser su tasa de éxito porque algunas personas comienzan a responder al hilo. [and participating] psicosocialmente”.

El mejor consejo para evitar las estafas de phishing es evitar hacer clic en enlaces o archivos adjuntos que llegan espontáneamente en correos electrónicos, mensajes de texto y otros medios. Si no está seguro de si el mensaje es legítimo, respire hondo y visite el sitio o servicio en cuestión manualmente; idealmente, utilizando un marcador del navegador para evitar posibles sitios con errores tipográficos.

Fuente Original Krebs on Security