Hay dos formas principales de recuperar datos cifrados en un ataque de ransomware: restaurar a partir de copias de seguridad y pagar el rescate. Poner en peligro las copias de seguridad de una organización permite a los adversarios restringir la capacidad de sus víctimas para recuperar datos cifrados y aumentar la presión para pagar el rescate.

Este análisis explora el impacto del compromiso de la copia de seguridad en los resultados operativos y comerciales de un ataque de ransomware. También arroja luz sobre la frecuencia de los compromisos exitosos de las copias de seguridad en una variedad de industrias.

Los hallazgos se basan en una encuesta independiente del proveedor encargada por Sophos a 2.974 profesionales de TI/ciberseguridad cuyas organizaciones habían sido afectadas por ransomware en el último año. Realizado por la agencia de investigación independiente Vanson Bourne a principios de 2024, el estudio refleja las experiencias de los encuestados durante los 12 meses anteriores.

Resumen ejecutivo

El análisis deja claro que las implicaciones financieras y operativas de tener copias de seguridad comprometidas en un ataque de ransomware son inmensas. Cuando los atacantes logran comprometer las copias de seguridad, una organización tiene casi el doble de probabilidades de pagar el rescate e incurre en una factura de recuperación general ocho veces mayor que la de aquellas cuyas copias de seguridad no se ven afectadas.

Detectar y detener actores maliciosos antes sus copias de seguridad están comprometidas le permite reducir considerablemente el impacto de un ataque de ransomware en su organización. Invertir en prevenir el compromiso de la copia de seguridad aumenta su resistencia al ransomware y al mismo tiempo reduce el costo total de propiedad (TCO) general de la ciberseguridad.

Descargue el informe en PDF.

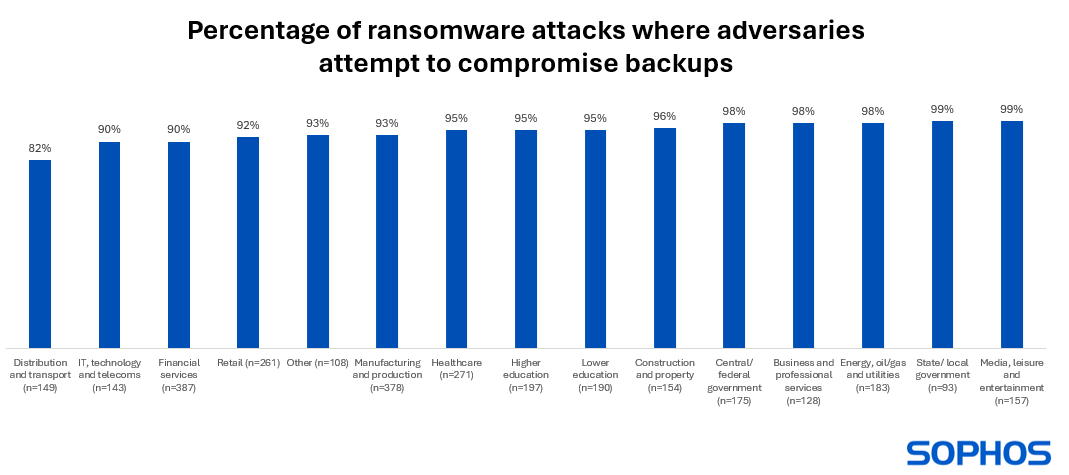

Aprendizaje 1: Los actores de ransomware casi siempre intentan comprometer sus copias de seguridad

El 94% de las organizaciones afectadas por ransomware el año pasado dijeron que los ciberdelincuentes intentaron comprometer sus copias de seguridad durante el ataque. Esta cifra aumentó al 99% tanto en el gobierno estatal y local como en el sector de los medios de comunicación, el ocio y el entretenimiento. La tasa más baja de intentos de compromiso se registró en distribución y transporte; sin embargo, incluso aquí, más de ocho de cada diez (82%) organizaciones afectadas por ransomware dijeron que los atacantes intentaron acceder a sus copias de seguridad.

Aprendizaje 2: La tasa de éxito del compromiso de la copia de seguridad varía mucho según la industria

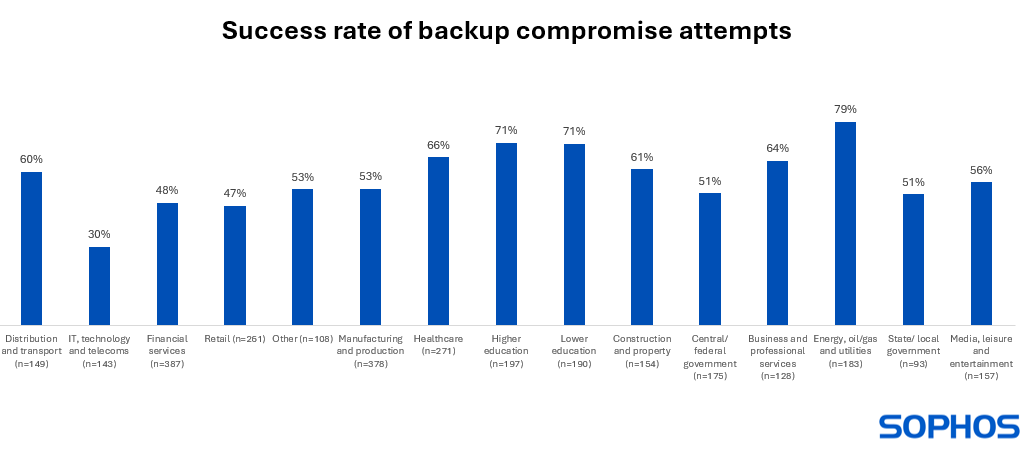

En todos los sectores, el 57% de los intentos de comprometer copias de seguridad tuvieron éxito, lo que significa que los adversarios pudieron afectar las operaciones de recuperación de ransomware de más de la mitad de sus víctimas. Curiosamente, el análisis reveló una variación considerable en la tasa de éxito del adversario por sector:

- Los atacantes tenían más probabilidades de comprometer con éxito las copias de seguridad de sus víctimas en los sectores de energía, petróleo/gas y servicios públicos (tasa de éxito del 79 %) y educación (tasa de éxito del 71 %).

- Por el contrario, TI, tecnología y telecomunicaciones (tasa de éxito del 30%) y comercio minorista (tasa de éxito del 47%) reportaron las tasas más bajas de compromiso exitoso de la copia de seguridad.

Hay varias razones posibles detrás de las diferentes tasas de éxito. Es posible que la TI, las telecomunicaciones y la tecnología tuvieran una protección de respaldo más sólida para empezar, por lo que estaban en mejores condiciones de resistir el ataque. También pueden ser más eficaces a la hora de detectar y detener intentos de compromiso antes de que los atacantes puedan tener éxito. Por el contrario, el sector de energía, petróleo/gas y servicios públicos puede haber experimentado un mayor porcentaje de ataques muy avanzados. Cualquiera que sea la causa, el impacto puede ser considerable.

Aprendizaje 3: Las demandas y pagos de rescate se duplican cuando las copias de seguridad se ven comprometidas

Cifrado de datos

Las organizaciones cuyas copias de seguridad se vieron comprometidas tenían un 63 % más de probabilidades de tener datos cifrados que aquellas que no lo hicieron: el 85 % de las organizaciones con copias de seguridad comprometidas dijeron que los atacantes pudieron cifrar sus datos en comparación con el 52 % de aquellas cuyas copias de seguridad no se vieron afectadas. La mayor tasa de cifrado puede ser indicativa de una ciberresiliencia general más débil, lo que deja a las organizaciones menos capaces de defenderse contra todas las etapas del ataque de ransomware.

Demanda de rescate

Las víctimas cuyas copias de seguridad se vieron comprometidas recibieron demandas de rescate que fueron, en promedio, más del doble que aquellas cuyas copias de seguridad no se vieron afectadas, con una demanda media de rescate de 2,3 millones de dólares (copias de seguridad comprometidas) y 1 millón de dólares (copias de seguridad no comprometidas), respectivamente. . Es probable que los adversarios sientan que están en una posición más fuerte si comprometen las copias de seguridad y, por lo tanto, pueden exigir un pago más alto.

Tasa de pago de rescate

Las organizaciones cuyas copias de seguridad se vieron comprometidas tenían casi el doble de probabilidades de pagar el rescate para recuperar datos cifrados que aquellas cuyas copias de seguridad no se vieron afectadas (67 % frente a 36 %).

Monto del pago del rescate

El pago medio del rescate por parte de las organizaciones cuyas copias de seguridad se vieron comprometidas fue de 2 millones de dólares, casi el doble que el de aquellas cuyas copias de seguridad permanecieron intactas (1.062 millones de dólares). También fueron menos capaces de negociar el pago del rescate, y aquellos cuyas copias de seguridad se vieron comprometidas pagaron, en promedio, el 98% de la suma exigida. Aquellos cuyas copias de seguridad no se vieron comprometidas pudieron reducir el pago al 82% de la demanda.

Aprendizaje 4: RLos costos de recuperación de ansomware son 8 veces mayores cuando las copias de seguridad están comprometidas.

No todos los ataques de ransomware conllevan el pago de un rescate. Incluso cuando lo hacen, los pagos de rescate son solo una parte de los costos generales de recuperación cuando se trata de un ataque de ransomware. Las interrupciones provocadas por ransomware suelen tener un impacto considerable en las transacciones comerciales diarias, mientras que la tarea de restaurar los sistemas de TI suele ser compleja y costosa.

La mediana de los costos generales de recuperación de ransomware para las organizaciones cuyas copias de seguridad se vieron comprometidas ($3 millones) fue ocho veces mayor que el de las organizaciones cuyas copias de seguridad no se vieron afectadas ($375 000). Probablemente haya varias razones detrás de esta diferencia, entre ellas el trabajo adicional que normalmente se necesita para restaurar datos descifrados en lugar de copias de seguridad bien preparadas. También puede ser que una protección de respaldo más débil sea indicativa de defensas menos sólidas y, como resultado, se necesita un mayor trabajo de reconstrucción.

Aquellos cuyas copias de seguridad se vieron comprometidas también experimentaron un tiempo de recuperación considerablemente más largo: solo el 26 % se recuperó completamente en una semana en comparación con el 46 % de aquellos cuyas copias de seguridad no se vieron afectadas.

Recomendaciones

Las copias de seguridad son una parte clave de una estrategia integral de reducción del riesgo cibernético. Si se puede acceder a sus copias de seguridad en línea, debe asumir que los adversarios las encontrarán. Las organizaciones harían bien en:

- Realice copias de seguridad periódicas y guárdelas en varias ubicaciones. Asegúrese de agregar MFA (autenticación multifactor) a sus cuentas de respaldo en la nube para ayudar a evitar que los atacantes obtengan acceso.

- Practica la recuperación de copias de seguridad. Cuanto más fluidez tengas en el proceso de restauración, más rápido y fácil será recuperarte de un ataque.

- Asegure sus copias de seguridad. Supervise y responda a actividades sospechosas en torno a sus copias de seguridad, ya que puede ser un indicador de que los adversarios están intentando comprometerlas.

Cómo puede ayudar Sophos

Sophos MDR: más de 500 expertos supervisando y defendiendo su organización

Sophos MDR es un servicio de detección y respuesta gestionado por expertos las 24 horas del día, los 7 días de la semana, que se especializa en detener ataques avanzados que la tecnología por sí sola no puede prevenir. Amplía su equipo de TI/seguridad con más de 500 especialistas que monitorean su entorno, detectan, investigan y responden a alertas y actividades sospechosas.

Los analistas de Sophos MDR aprovechan la telemetría de las herramientas de seguridad que ya utiliza (incluida su solución de copia de seguridad y recuperación) para detectar y neutralizar ataques antes de que se produzcan daños. Con un tiempo medio de respuesta a amenazas de solo 38 minutos, Sophos MDR funciona más rápido que su próxima amenaza.

Sophos XDR: permitir que los equipos de TI detecten y respondan a los ataques

Los equipos internos pueden utilizar Sophos XDR para obtener la visibilidad, la información y las herramientas que necesitan para detectar, investigar y responder a amenazas de varias etapas, en todos los vectores de ataque clave, en el menor tiempo. Con Sophos XDR puede aprovechar la telemetría de su solución de copia de seguridad y recuperación, así como su conjunto de seguridad más amplio, para ver y responder rápidamente a los ataques.

Fuente Original Sophos News