El desmantelamiento del FBI por el BloquearBit El grupo de ransomware se produjo la semana pasada mientras LockBit se preparaba para liberar datos confidenciales robados de los sistemas informáticos del gobierno en Condado de Fulton, Georgia. Pero LockBit ahora se está reagrupando y la pandilla dice que publicará los datos robados del condado de Fulton el 2 de marzo a menos que se pague un rescate. LockBit afirma que el caché incluye documentos relacionados con el proceso penal en curso del condado contra ex Presidente Trumppero los observadores de la corte dicen que los documentos teaser publicados por la banda criminal sugieren que una filtración total de los datos del condado de Fulton podría poner vidas en riesgo y poner en riesgo una serie de otros juicios penales.

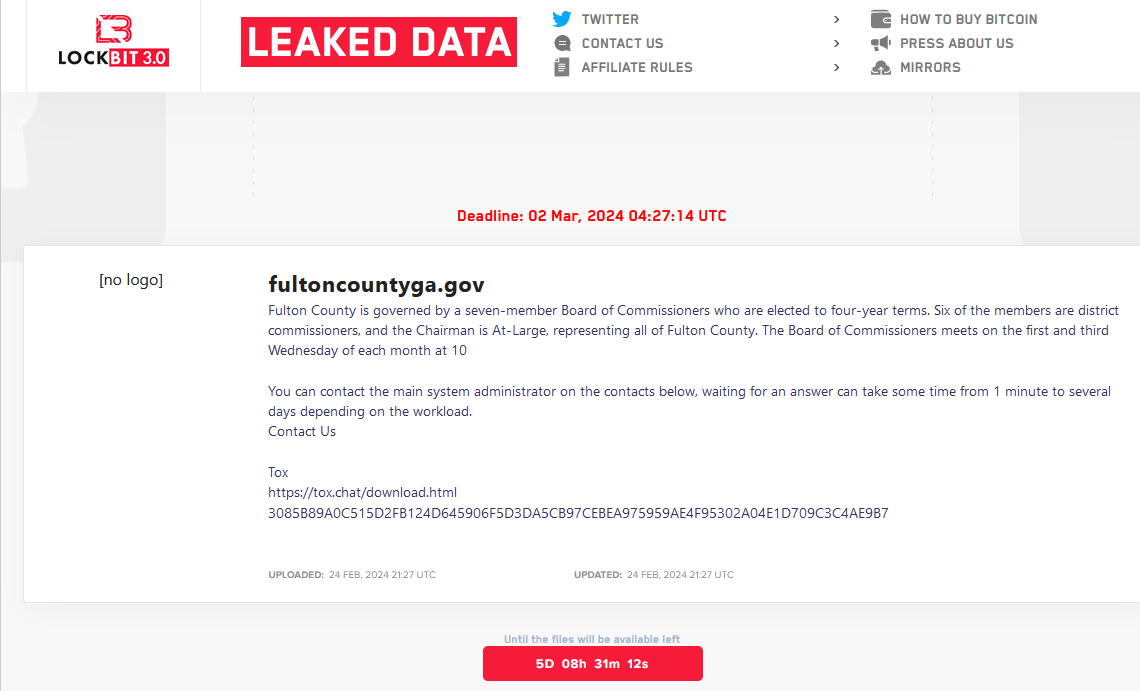

Un nuevo sitio web de LockBit que incluye un temporizador de cuenta regresiva hasta la prometida liberación de los datos robados del condado de Fulton, Georgia.

A principios de febrero, los líderes del condado de Fulton reconocieron que estaban respondiendo a una intrusión que causó interrupciones en sus sistemas telefónicos, de correo electrónico y de facturación, así como en una variedad de servicios del condado, incluidos los sistemas judiciales.

El 13 de febrero, el grupo de ransomware LockBit publicó en su blog que avergüenza a las víctimas una nueva entrada para el condado de Fulton, con un temporizador de cuenta regresiva que decía que el grupo publicaría los datos el 16 de febrero a menos que los líderes del condado aceptaran negociar un rescate.

“Demostramos cómo las estructuras locales manejaron negligentemente la protección de la información”, advirtió LockBit. “Revelaremos listas de personas responsables de la confidencialidad. Los documentos marcados como confidenciales se pondrán a disposición del público. Mostraremos documentos relacionados con el acceso a los datos personales de los ciudadanos del estado. Nuestro objetivo es dar la máxima publicidad a esta situación; Los documentos serán de interés para muchos. Los residentes conscientes pondrán el orden”.

Sin embargo, el 16 de febrero, la entrada del condado de Fulton fue eliminada del sitio de LockBit sin explicación. Por lo general, esto solo ocurre después de que la víctima en cuestión acepta pagar una demanda de rescate y/o inicia negociaciones con sus extorsionadores.

Sin embargo, el presidente de la Comisión del Condado de Fulton Robb Pitts dijo que la junta decidió que “no podía, en conciencia, utilizar los fondos de los contribuyentes del condado de Fulton para realizar un pago”.

“No pagamos ni nadie pagó en nuestro nombre”, dijo Pitts en una sesión informativa sobre el incidente el 20 de febrero.

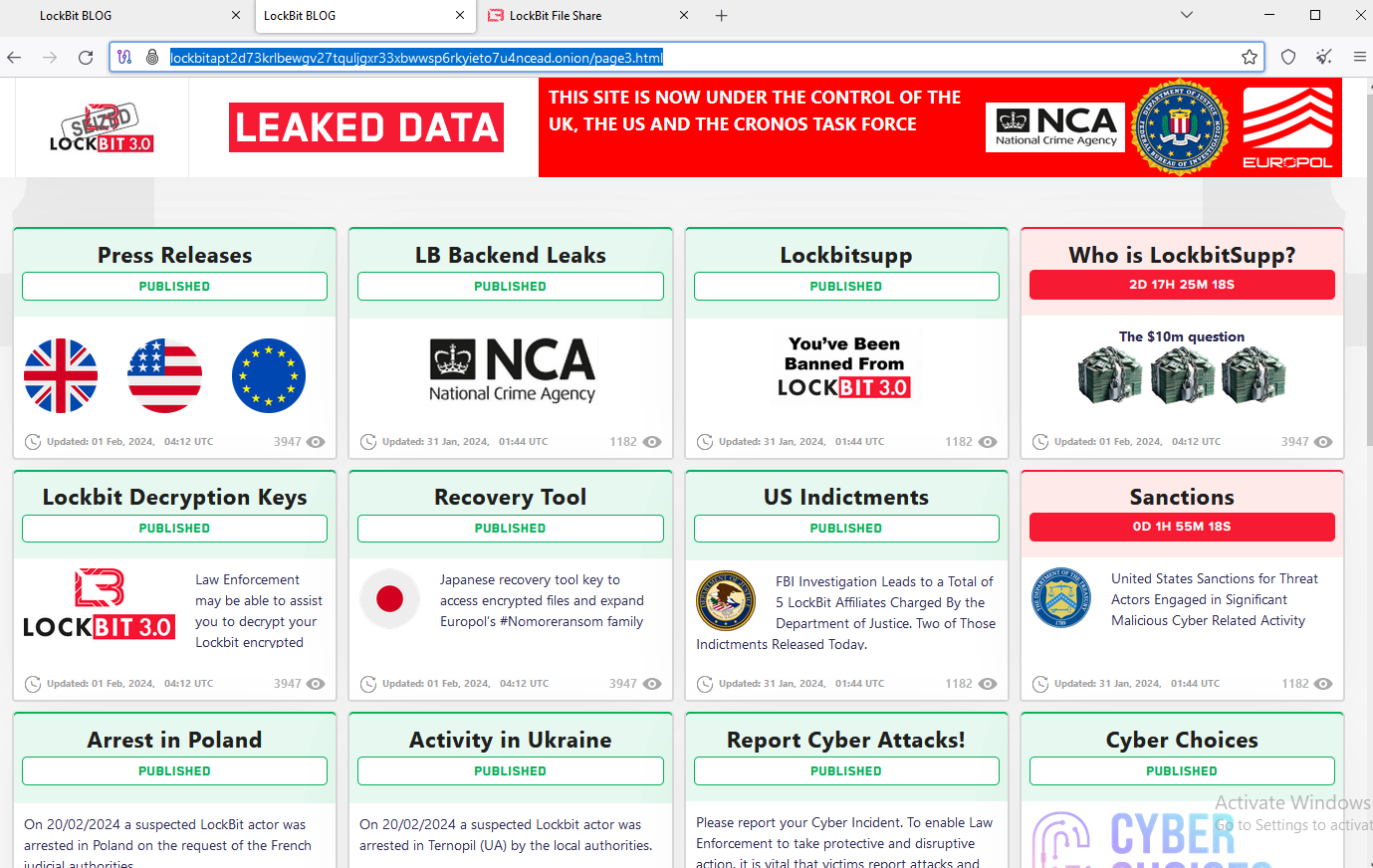

Apenas unas horas antes de esa conferencia de prensa, los diversos sitios web de LockBit fueron confiscados por el FBI y la Agencia Nacional contra el Crimen (NCA) del Reino Unido, que reemplazó la página de inicio del grupo de ransomware con un aviso de incautación y utilizó el diseño existente del blog de LockBit que avergüenza a las víctimas para publicar comunicados de prensa sobre la acción de aplicación de la ley.

Los federales utilizaron el diseño existente en el sitio web de LockBit para avergonzar a las víctimas para presentar comunicados de prensa y herramientas de descifrado gratuitas.

La iniciativa, denominada “Operación Cronos”, implicó la incautación de casi tres docenas de servidores; el arresto de dos presuntos miembros de LockBit; el lanzamiento de una herramienta gratuita de descifrado LockBit; y la congelación de más de 200 cuentas de criptomonedas que se cree que están vinculadas a las actividades de la pandilla. El gobierno dice que LockBit se ha cobrado más de 2.000 víctimas en todo el mundo y ha extorsionado más de 120 millones de dólares en pagos.

DESASTRE EN CURSO

En una carta extensa y confusa publicada el 24 de febrero y dirigida al FBI, el líder del grupo de ransomware LockBitSupp anunció que sus sitios web para avergonzar a las víctimas volvían a estar operativos en la web oscura, con nuevos temporizadores de cuenta regresiva para el condado de Fulton y media docena de otras víctimas recientes.

“El FBI decidió piratear ahora por una sola razón: no querían filtrar información sobre fultoncountyga.gov”, escribió LockBitSupp. “Los documentos robados contienen muchas cosas interesantes y casos judiciales de Donald Trump que podrían afectar las próximas elecciones estadounidenses”.

Una captura de pantalla publicada por LockBit que muestra varios archivos compartidos del condado de Fulton que quedaron expuestos.

LockBit ya ha publicado aproximadamente dos docenas de archivos supuestamente robados de los sistemas gubernamentales del condado de Fulton, aunque ninguno de ellos involucra el juicio penal de Trump. Pero los documentos sí parecen incluir registros judiciales que están sellados y protegidos de la vista del público.

George Chidi escribe El objetivo de Atlantauna publicación de Substack sobre la delincuencia en la capital de Georgia. Chidi dice que los datos filtrados hasta ahora incluyen un registro sellado relacionado con un caso de abuso infantil y una moción sellada en el juicio por asesinato de Juwuan Gaston que exige que el estado entregue las identidades confidenciales de los informantes.

Chidi cita informes de un empleado del condado de Fulton que dijo que el material confidencial incluye las identidades de los miembros del jurado que participan en el juicio del rapero Jeffery “Young Thug” Williams, acusado junto con otros cinco acusados de conspiración de extorsión y pandillas.

“Las capturas de pantalla sugieren que los piratas informáticos podrán darle a cualquier abogado que defienda un caso penal en el condado un punto de partida para argumentar que las pruebas han sido contaminadas o los testigos han sido intimidados, y que la divulgación de información confidencial ha comprometido los casos”, escribió Chidi. “El personal me dijo que el juez Ural Glanville ha estado trabajando febrilmente entre bastidores durante las últimas dos semanas para gestionar el desastre que se está desarrollando”.

LockBitSupp también negó las afirmaciones hechas por la NCA del Reino Unido de que LockBit no eliminó los datos robados como prometió cuando las víctimas aceptaron pagar un rescate. La acusación es explosiva porque nadie pagará un rescate si no cree que el grupo de ransomware cumplirá su parte del trato.

El líder del grupo de ransomware también confirmó la información reportada por primera vez aquí la semana pasada, de que investigadores federales lograron piratear LockBit explotando una vulnerabilidad conocida en PHP, un lenguaje de programación que se usa ampliamente en el desarrollo web.

“Debido a mi negligencia e irresponsabilidad personal, me relajé y no actualicé PHP a tiempo”, escribió LockBitSupp. “Como resultado de lo cual se obtuvo acceso a los dos servidores principales donde estaba instalada esta versión de PHP”.

La carta del FBI de LockBitSupp decía que el grupo guardaba copias de los datos de sus víctimas robadas en servidores que no usaban PHP y que, en consecuencia, podía conservar copias de los archivos robados de las víctimas. La carta también enumera enlaces a múltiples instancias nuevas de sitios web de la red oscura LockBit, incluida la página de filtración que enumera el nuevo temporizador de cuenta regresiva del condado de Fulton.

El nuevo sitio de filtración de datos de LockBit promete liberar datos robados del condado de Fulton el 2 de marzo de 2024, a menos que se pague una demanda de rescate.

“Incluso después del hack del FBI, los datos robados se publicarán en el blog, no hay posibilidad de destruir los datos robados sin pago”, escribió LockBitSupp. “Todas las acciones del FBI tienen como objetivo destruir la reputación de mi programa de afiliados, mi desmoralización, quieren que me vaya y renuncie a mi trabajo, quieren asustarme porque no pueden encontrarme y eliminarme, no me pueden detener, ustedes pueden Ni esperanza, mientras viva seguiré haciendo pentest con pospago”.

DOX ESQUIVANDO

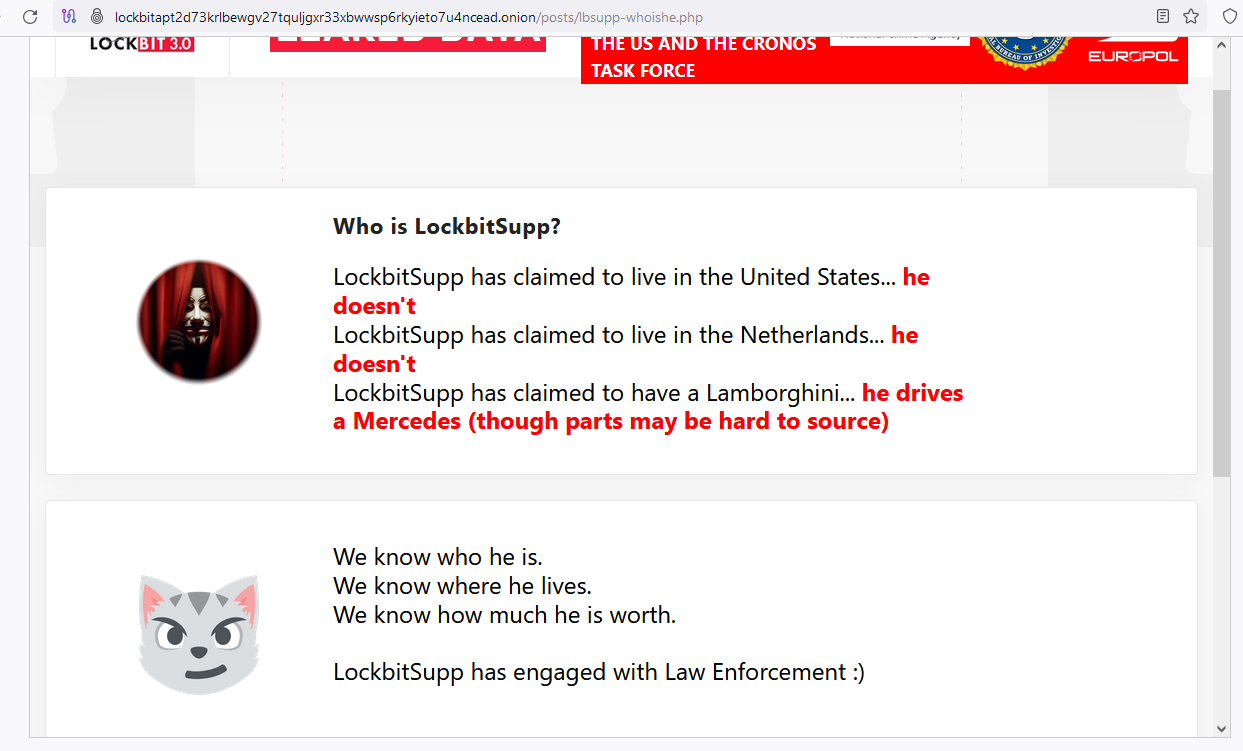

En enero de 2024, LockBitSupp dijo a los miembros del foro XSS que estaba decepcionado de que el FBI no hubiera ofrecido una recompensa por su doxing y/o arresto, y que en respuesta estaba ofreciendo una recompensa por su propia cabeza, ofreciendo 10 millones de dólares a cualquiera que pudiera descubrirlo. su nombre real.

Después de que la NCA y el FBI confiscaron el sitio de LockBit, la página de inicio del grupo fue adaptada con una entrada de blog titulada “¿Quién es LockBitSupp? La pregunta de los 10 millones de dólares”. El avance hizo uso del propio temporizador de cuenta regresiva de LockBit y sugirió que pronto se revelaría la verdadera identidad de LockBitSupp.

Sin embargo, después de que expiró el cronómetro de cuenta regresiva, la página fue reemplazada por un mensaje burlón de los federales, pero no incluía información nueva sobre la identidad de LockBitSupp.

El 21 de febrero, el Departamento de Estado de EE. UU. anunció recompensas por un total de hasta 15 millones de dólares por información que conduzca al arresto y/o condena de cualquier persona que participe en los ataques de ransomware LockBit. El Departamento de Estado dijo que 10 millones de dólares de esa cantidad son para información sobre los líderes de LockBit, y se ofrecen hasta 5 millones de dólares para información sobre sus afiliados.

En una entrevista con la cuenta Twitter/X centrada en malware Vx-UndergroundEl personal de LockBit afirmó que las autoridades habían arrestado a un par de actores de poca monta en su operación, y que los investigadores aún no conocen las identidades reales de los miembros principales de LockBit, o la de su líder.

“Afirman que el FBI, la NCA del Reino Unido y la EUROPOL no conocen su información”, escribió Vx-Underground. “Afirman que están dispuestos a duplicar la recompensa de 10.000.000 de dólares. Afirman que ofrecerán una recompensa de 20.000.000 de dólares por su propia cabeza si alguien puede engañarlos”.

¿PROBLEMAS EN EL FRENTE INTERNO?

En las semanas previas al desmantelamiento del FBI/NCA, LockBitSupp se vio envuelto en una serie de disputas personales y comerciales de alto perfil en los foros rusos sobre cibercrimen.

A principios de este año, alguien utilizó el ransomware LockBit para infectar las redes de AN-Seguridaduna venerada empresa de tecnología y seguridad de 30 años con sede en San Petersburgo, Rusia. Esto violó la regla de oro para los ciberdelincuentes con sede en Rusia y las antiguas naciones soviéticas que conforman la Comunidad de Estados Independientes, que es que atacar a sus propios ciudadanos en esos países es la forma más segura de ser arrestado y procesado por las autoridades locales.

LockBitSupp afirmó más tarde que el atacante había utilizado una versión anterior de LockBit filtrada públicamente para comprometer los sistemas de AN-Security, y dijo que el ataque fue un intento de manchar su reputación por parte de un grupo de ransomware rival conocido como “Clop”. Pero el incidente sin duda provocó una inspección más cercana de las actividades de LockBitSupp por parte de las autoridades rusas.

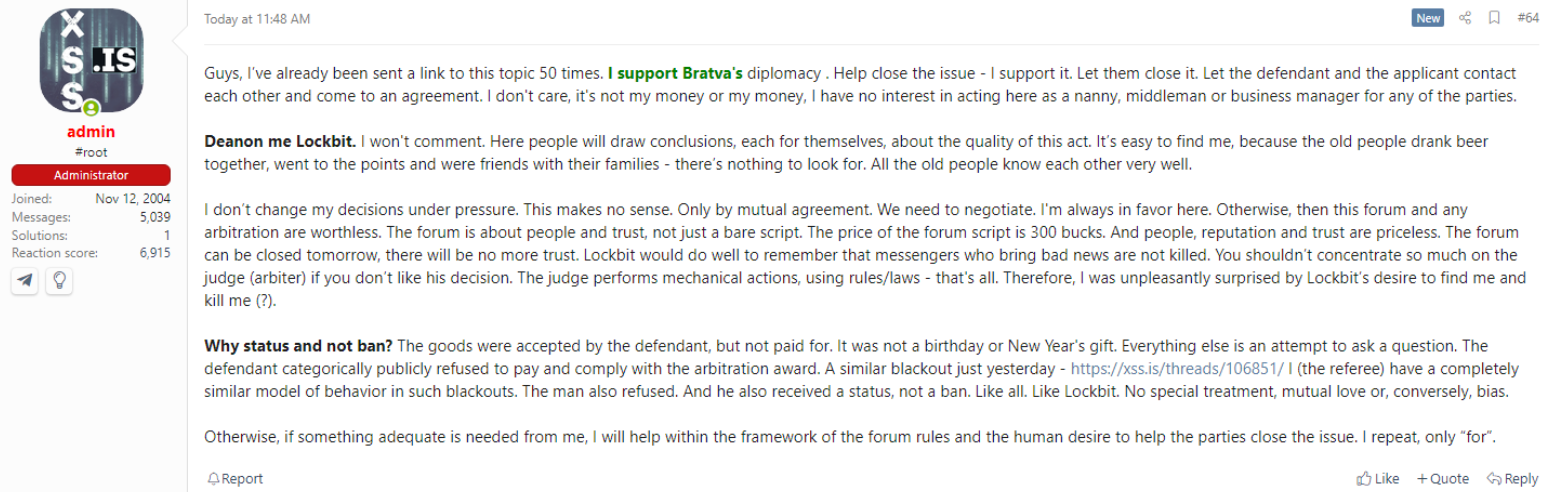

Luego, a principios de febrero, el administrador del foro sobre cibercrimen en ruso XSS dijo que LockBitSupp había amenazado con matarlo después de que la comunidad prohibiera al líder del grupo de ransomware. LockBitSupp fue excomulgado de XSS después de negarse a pagar una cantidad de arbitraje ordenada por el administrador del foro. Esa disputa se relacionó con una queja de otro miembro del foro que dijo que LockBitSupp recientemente lo estafó con su parte prometida de un pago inusualmente grande por ransomware.

Una publicación del administrador de XSS que decía que LockBitSupp lo quería muerto.

ENTREVISTA CON LOCKBITSUPP

KrebsOnSecurity buscó comentarios de LockBitSupp sobre la identificación de mensajería instantánea ToX que figura en su carta al FBI. LockBitSupp se negó a dar más detalles sobre los documentos inéditos del condado de Fulton y dijo que los archivos estarán disponibles para que todos los vean en unos días.

LockBitSupp dijo que su equipo todavía estaba negociando con el condado de Fulton cuando el FBI confiscó sus servidores, razón por la cual se le concedió al condado una extensión de tiempo. También negó haber amenazado de muerte al administrador del XSS.

“No he amenazado con matar al administrador de XSS, está mintiendo descaradamente, esto es para causar autocompasión y dañar mi reputación”, dijo LockBitSupp a KrebsOnSecurity. “No es necesario matarlo para castigarlo, hay métodos más humanos y él sabe cuáles son”.

Cuando se le preguntó por qué estaba tan seguro de que el FBI no conoce su identidad en la vida real, LockBitSupp fue más preciso.

“No estoy seguro de que el FBI no sepa quién soy”, dijo. “Simplemente creo que nunca me encontrarán”.

Parece poco probable que la incautación de la infraestructura de LockBit por parte del FBI fuera de alguna manera un esfuerzo para evitar la divulgación de los datos del condado de Fulton, como sostiene LockBitSupp. Por un lado, Europol dijo que la eliminación fue el resultado de una infiltración de meses en el grupo de ransomware.

Además, al informar sobre la perturbación causada por el ataque a la oficina de Fani Willis, fiscal de distrito del condado de Fulton El 14 de febrero, CNN informó que para entonces la intrusión de LockBit había persistido durante casi dos semanas y media.

Finalmente, si la NCA y el FBI realmente creían que LockBit nunca eliminó los datos de las víctimas, tenían que asumir que LockBit aún tendría al menos una copia de todos los datos robados escondidos en algún lugar seguro.

El condado de Fulton todavía está intentando recuperar los sistemas y restaurar los servicios afectados por el ataque de ransomware. “El condado de Fulton continúa logrando avances sustanciales en la restauración de sus sistemas luego del reciente incidente de ransomware que provocó interrupciones del servicio”, se lee en la última declaración del condado del 22 de febrero. “Desde el inicio de este incidente, nuestro equipo ha estado trabajando incansablemente para restablecer los servicios”.

Fuente Original Krebs on Security