Lea más sobre LockBit Ransomware:

LockBit Takedown: lo que necesita saber sobre la Operación Cronos

Infraestructura LockBit interrumpida por agentes de la ley globales

Se filtra la negociación entre LockBit y Royal Mail Ransomware

LockBit sigue siendo la principal amenaza mundial de ransomware

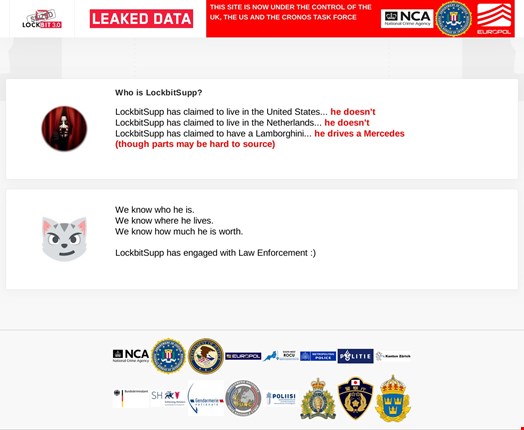

“Sabemos quién es. Sabemos dónde vive. Sabemos cuánto vale. LockbitSupp se ha comprometido con las autoridades”.

Este mensaje se publicó en el antiguo sitio de filtración de datos del grupo de ransomware LockBit a las 12 p.m. GMT del 23 de febrero.

Sin embargo, para los 30.000 curiosos que visitaron la página esta no fue la noticia que esperaban.

Esperaban que las agencias policiales detrás de la Operación Cronos, que derribó la infraestructura de LockBit el 19 de febrero, revelaran la identidad del capo del grupo, conocido en la web oscura con el sobrenombre de LockbitSupp.

Sin embargo, el mensaje nos enseñó que los agentes encargados de hacer cumplir la ley saben quién es el individuo detrás de la personalidad de LockbitSupp y están hablando con él.

Además, el mensaje de las fuerzas del orden reveló algunas revelaciones sobre el individuo, a saber, que muchas de sus afirmaciones anteriores relacionadas con la ubicación y el vehículo que conduce son falsas (ver arriba).

Estas afirmaciones de LockbitSupp fueron citadas por Jon DiMaggio, estratega jefe de seguridad de Analyst1, en su serie Ransomware Diaries, para la cual mantuvo contactos frecuentes con LockbitSupp y algunas de las filiales de LockBit.

DiMaggio encontró inconsistencias en diferentes interacciones con LockbitSupp y evaluó que otros tres individuos, incluido el líder actual del grupo, habían dirigido el personaje.

Los orígenes de LockBit

LockBit es una variante de ransomware notoria y, en ocasiones, ha sido la más implementada en todo el mundo, apuntando indiscriminadamente a organizaciones de todos los sectores verticales.

Aquí hay un gráfico de nuestro próximo Informe de adversario activo, que muestra precisamente cómo, según lo visto por el equipo de respuesta a incidentes de Sophos X-Ops, Conti en 2021 y LockBit en 2023 representaron literalmente el doble del volumen de infecciones de los “competidores” más cercanos. 2/11 pic.twitter.com/LDFv5qJ0i3

— Sophos X-Ops (@SophosXOps) 21 de febrero de 2024

El grupo surgió en 2019 y el ransomware LockBit llamado se vio por primera vez en foros de cibercrimen en ruso en enero de 2020 y incluyó a su primera víctima en su sitio de filtración en septiembre de 2020.

Debido a sus vínculos con foros en ruso, muchos analistas de seguridad creen que la pandilla tenía su base en Rusia, o al menos estaba fuertemente conectada con ella.

Como parte de la Operación Cronos, Estados Unidos impuso sanciones a los afiliados del grupo responsables de ataques de ransomware, incluidos dos ciudadanos rusos. Uno de ellos, Ivan Gennadievich Kondratiev, era comúnmente conocido en el mundo cibercriminal como “Bassterlord” y “Fisheye”.

El grupo opera un modelo de ransomware como servicio (RaaS), con una red de afiliados que aprovechan el malware de LockBit para realizar ciberataques.

Tras la Operación Cronos, la Agencia Nacional contra el Crimen (NCA) del Reino Unido dijo que obtuvo una gran cantidad de datos sobre las filiales del grupo, revelando 187 entidades distintas.

Este número podría ser mayor o menor, ya que algunos afiliados pueden usar varias cuentas y otros pueden haber estado inactivos o solo activos durante un corto período de tiempo.

El gobierno de Estados Unidos ofrece una recompensa de 15 millones de dólares a quien proporcione información crítica sobre el grupo y sus administradores.

Tácticas y operaciones de LockBit

LockBit ransomware ha evolucionado desde su inicio en 2019. Los expertos en seguridad creen que el grupo ha estado ejecutando las siguientes versiones de ransomware:

- LockBit 1.0 se lanzó en enero de 2020 como ransomware “ABCD”

- BloqueoBit 2.0 (LockBit Red) se lanzó en junio de 2021 junto con StealBit, la herramienta de exfiltración de datos del grupo.

- LockBit Linux se lanzó en octubre de 2021 para infectar sistemas Linux y VMWare ESXi

- BloqueoBit 3.0 (LockBit Black) se lanzó en marzo de 2022 y el desarrollador descontento del grupo lo filtró seis meses después, lo que provocó interrupciones dentro de la estructura RaaS.

- Bloqueo verde se lanzó en enero de 2023 y LockbitSupp lo promocionó como una nueva versión importante, un hecho que luego fue negado por muchos profesionales de la seguridad, quienes descubrieron que era una versión renombrada de un cifrador Conti.

La versión “real” más nueva del ransomware, LockBit 3.0, pretendía ser más modular y evasiva que las versiones anteriores..

LockBit 3.0 resultó un desafío para los analistas de seguridad y los sistemas de defensa automatizados debido a sus ejecutables cifrados, contraseñas aleatorias y funciones de Windows no documentadas.

En general, LockBit mantuvo su oferta simple con una interfaz de apuntar y hacer clic, que atraería a una amplia gama de afiliados con distintos grados de conocimiento técnico.

Las tácticas típicas incluían la doble extorsión, en la que los datos de una organización víctima serían cifrados y robados.

Sin embargo, debido al modelo operativo de afiliados de LockBit, las tácticas, técnicas y procedimientos (TTP) de la pandilla de ransomware han variado ampliamente.

Un aviso de ciberseguridad de la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. publicado en junio de 2023 detalla la información técnica detrás de las operaciones de LockBits.

Curiosamente, la pandilla RaaS también participó en actividades y trucos para generar publicidad, como pagar a las personas para que se hicieran tatuajes LockBit, lo que, desde la Operación Cronos, se ha convertido en un meme viral en el mundo de la ciberseguridad.

Cómo LockBit aprovechó las criptomonedas

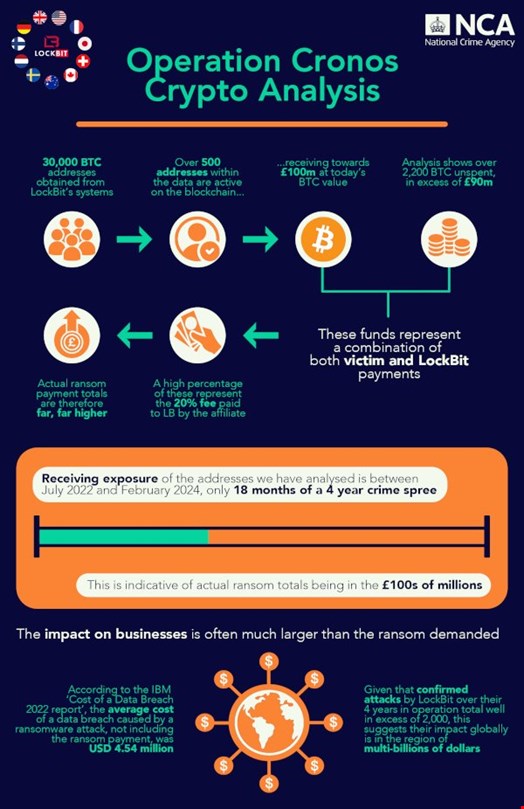

Las agencias encargadas de hacer cumplir la ley detrás de la Operación Cronos se asociaron con la firma de análisis de transacciones de criptomonedas Chainalysis para comprender las finanzas del grupo.

Encontraron 30.000 direcciones de Bitcoin vinculadas a LockBit, con más de 500 direcciones de Bitcoin activas, que han recibido más de 120 millones de dólares. El análisis también muestra que quedan más de 114 millones de dólares sin gastar.

Es probable que el grupo de ransomware LockBit sea responsable de robos por valor de miles de millones de dólares a nivel internacional.

LockBit ha pirateado cientos de organizaciones de víctimas

LockBit utilizó su sitio de filtración para publicar los detalles de sus víctimas y las demandas de rescate asociadas con el hack. La gran cantidad de organizaciones que el grupo pirateó la convirtió en la banda de ransomware más notoria de 2023. LockBit enumeró 275 víctimas en sitios de fuga de datos entre octubre y diciembre de 2023.

En un seminario web transmitido el 21 de febrero, Recorded Future estimó que el número total de víctimas de LockBit fue de 2300, de las cuales alrededor del 57 % residen en los EE. UU.

“Esta estimación se basa en nuestros datos; la realidad probablemente sea mucho mayor”, dijo Alexander Leslie, analista de inteligencia de amenazas de Recorded Future.

Entre las víctimas de alto perfil se encuentra el Royal Mail del Reino Unido, al que LockBit exigió un rescate de 66 millones de libras esterlinas.

El grupo de hackers LockBit también se atribuyó un ciberataque contra el grupo automovilístico multinacional Continental en noviembre de 2022.

Los afiliados del grupo también atacaron el Hospital para Niños Enfermos de Toronto (SickKids) la noche del 18 de diciembre de 2022. Este ataque supuestamente contravino la política del grupo sobre objetivos y se entregó una clave de descifrado de forma gratuita.

La Autoridad de Vivienda de la Ciudad de Los Ángeles (HACLA) emitió un aviso público que describe el impacto de una filtración de ransomware que tuvo lugar a principios de 2023. Los presuntos culpables fueron LockBit.

¿Existe un descifrador para LockBit?

Sí. Como parte de la Operación Cronos del 19 de febrero, las autoridades confirmaron que tienen acceso a alrededor de 1000 claves de descifrado de LockBit.

Esto ha permitido a las organizaciones encargadas de hacer cumplir la ley involucradas en la Operación Cronos desarrollar nuevas herramientas de descifrado diseñadas para recuperar archivos cifrados por el ransomware LockBit.

“Las fuerzas del orden pueden ayudarle a descifrar sus archivos cifrados LockBit”, se lee en un mensaje mostrado en el sitio de fuga de datos de LockBit.

En una declaración pública, el Departamento de Justicia de EE. UU. (DoJ) comentó: “A partir de hoy, se alienta a las víctimas objetivo de este malware a comunicarse con el FBI en https://lockbitvictims.ic3.gov/ para permitir que las autoridades determinen si los sistemas afectados se puede descifrar con éxito”.

Estas soluciones también están disponibles de forma gratuita en el portal ‘No More Ransom’, disponible en 37 idiomas.

Probablemente sea el fin de LockBit… tal como lo conocemos

Muchos expertos en ciberseguridad creen que, a pesar del éxito de la Operación Cronos, los individuos detrás de LockBit regresarán de una forma u otra si no son arrestados a todos.

Algunos piensan que desarrollarán otro conjunto de herramientas, mientras que otros creen que se reorganizarán con un nuevo nombre, tal como lo hicieron los miembros de Conti antes que ellos.

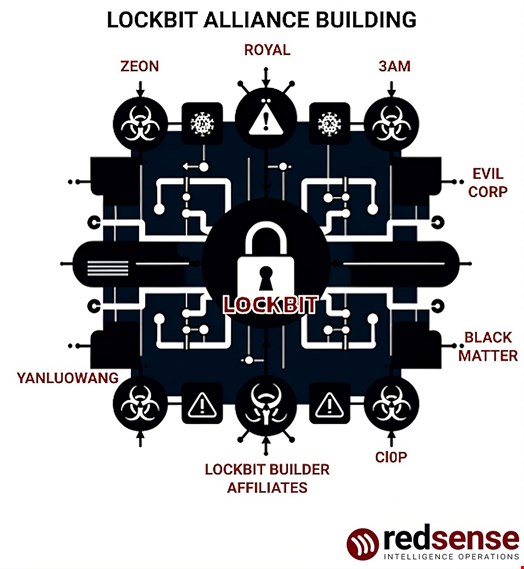

Sin embargo, Yelisey Bohuslavskiy, cofundadora de la firma de inteligencia sobre amenazas RedSense, cree que este es el fin de LockBit tal como lo conocemos.

En una investigación de tres años realizada por RedSense, los investigadores observaron que LockBit funcionaba en una estructura de tres capas:

- Nivel de la superficie: LockBit es un RaaS grande y establecido compuesto por docenas de afiliados, que atacan caóticamente redes aleatorias en forma de “rociar y rezar” y fallan alrededor del 99% de las veces.

- Nivel de soporte Lockbit: LockBit depende de un grupo central de baja capacidad, con afirmaciones falsas, constantes estafas de afiliados y LockbitSupp que sirve como una mera distracción para las operaciones reales.

- Nivel de juego grande: “Grupos fantasma” – es decir, grupos de afiliados capacitados con altas capacidades pero que las transfieren a otra marca

“El modelo ‘Ghost Group’ es algo entre una estructura de ransomware corporativa como Conti y un RaaS clásico como Maze”, dice el informe de RedSense.

Uno de los ‘grupos fantasma’ más confiables de LockBit se llamaba Zeon y estaba compuesto por antiguos hackers de Conti. Los mismos miembros también estuvieron involucrados anteriormente con el grupo de ransomware Ryuk, Zeon también subcontrató sus habilidades al grupo de ransomware Akira.

Según RedSense, LockBit dependía en gran medida de profesionales de alto nivel como Zeon. Se supone que se cansarán del amateurismo de los administradores de LockBit y seguirán adelante. Quizás podrían tener una participación más sustancial con Akira o BlackSuit, un cambio de marca del grupo de ransomware Royal.

Algunos de los hallazgos de RedSense, a saber, que un ex miembro de Conti estuvo involucrado en las operaciones de alto nivel de LockBit, se correlacionan con un informe publicado por otra firma de inteligencia de amenazas, Prodaft, el 22 de febrero.

Prodaft participó en la Operación Cronos.

Durante su seminario web sobre eliminación de LockBit, Recorded Future estimó tres escenarios posibles para el futuro de LockBit:

- El Escenario de ‘jubilación’en el que el grupo operativo central LockBit dejaría de involucrarse en actividades cibernéticas ilegales

- El Escenario de ‘regreso’en el que los administradores de LockBit construirían una nueva infraestructura e intentarían desarrollar una nueva versión de su conjunto de herramientas, similar a lo que el grupo de ransomware REvil ha hecho en el pasado.

- El Escenario ‘Pequeños LockBits’en el que los miembros de LockBit se unirían a otros grupos de ransomware existentes o formarían otros nuevos, tal como lo hicieron los miembros de Conti

Leslie de Recorded Future y sus colegas Allan Liska y Dmitry Smilyanets dijeron que creen que el último escenario es el más probable.

Sin embargo, la empresa japonesa de ciberseguridad Trend Micro, que también participó en la Operación Cronos, publicó un informe el 22 de febrero que muestra que el grupo LockBit ya estaba intentando desarrollar una nueva versión de ransomware.

Conclusión

La Operación Cronos y la eliminación de la banda de ransomware LockBit por parte de las fuerzas del orden han sido aclamadas como un éxito para el mundo de la ciberseguridad.

De hecho, LockBit ransomware ha sido uno de los medios de ciberataque más prolíficos y destructivos a nivel mundial.

Si bien el futuro sigue siendo incierto para los miembros de la pandilla, y muchos en la comunidad de ciberseguridad esperan más arrestos, está claro que esta sofisticada red de ciberdelincuentes ha sido detenida en seco. Por ahora.