Una nueva filtración de datos que parece provenir de una de las principales empresas privadas de ciberseguridad de China ofrece una rara visión del lado comercial de los numerosos grupos de piratería patrocinados por el Estado de China. Los expertos dicen que la filtración ilustra cómo las agencias gubernamentales chinas están subcontratando cada vez más campañas de espionaje extranjero a la floreciente y altamente competitiva industria de ciberseguridad del país.

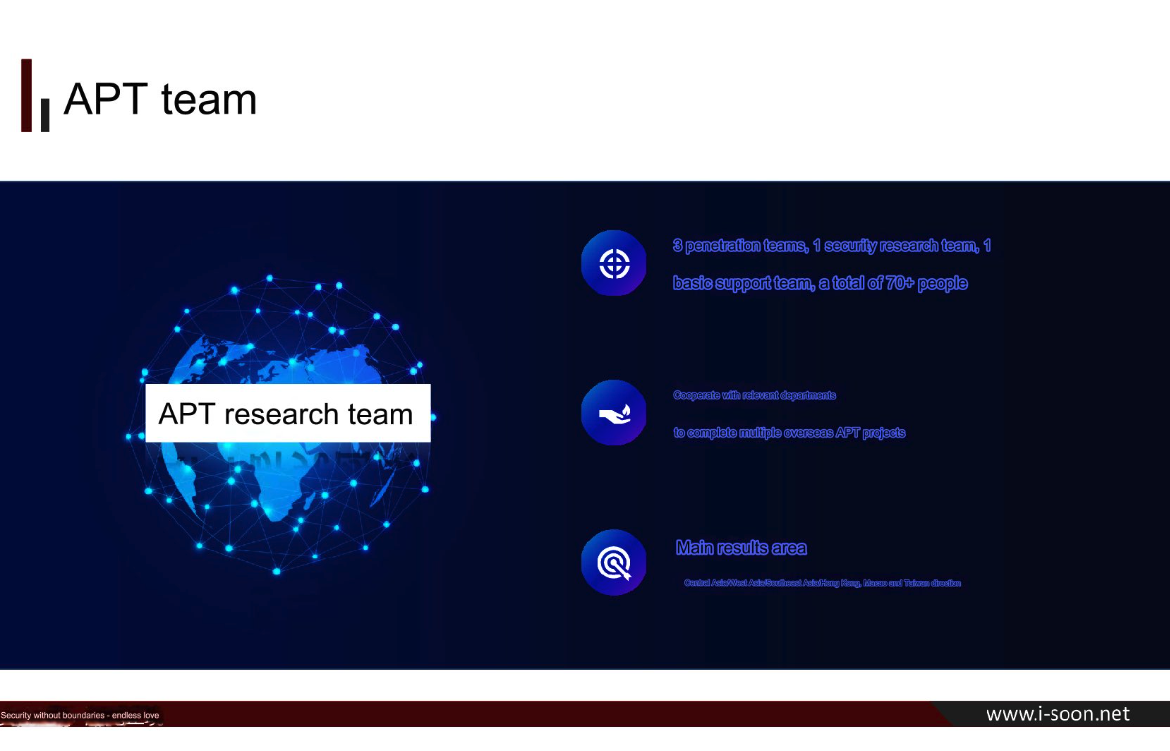

Una presentación de diapositivas de marketing que promueve las capacidades de amenaza persistente avanzada (APT) de i-SOON.

Un gran caché de más de 500 documentos publicados en GitHub la semana pasada indica que los registros provienen de Yo prontouna empresa de tecnología con sede en Shanghai que quizás sea mejor conocida por ofrecer cursos de capacitación en ciberseguridad en toda China. Pero los documentos filtrados, que incluyen imágenes y conversaciones de chat sinceras de los empleados, muestran un lado menos público de i-SOON, que con frecuencia inicia y sostiene campañas de ciberespionaje encargadas por varias agencias gubernamentales chinas.

Los documentos filtrados sugieren que los empleados de i-SOON fueron responsables de una serie de intrusiones cibernéticas durante muchos años, infiltrándose en sistemas gubernamentales en el Reino Unido y países de Asia. Aunque el caché no incluye datos sin procesar robados de objetivos de ciberespionaje, presenta numerosos documentos que enumeran el nivel de acceso obtenido y los tipos de datos expuestos en cada intrusión.

Los expertos en seguridad que revisaron los datos filtrados dicen que creen que la información es legítima y que i-SOON trabaja en estrecha colaboración con el Ministerio de Seguridad Pública y el ejército de China. En 2021, el gobierno provincial de Sichuan nombró a i-SOON como una de “las 30 principales empresas de seguridad de la información”.

“La filtración proporciona algunos de los detalles más concretos vistos públicamente hasta la fecha, revelando la naturaleza madura del ecosistema de ciberespionaje de China”, dijo Dakota Caryun consultor centrado en China en la empresa de seguridad centinelauno. “Muestra explícitamente cómo los requisitos de orientación del gobierno impulsan un mercado competitivo de piratas informáticos contratados por contratistas independientes”.

Mei Danowski es una ex analista de inteligencia y experta en China que ahora escribe sobre su investigación en una publicación de Substack llamada Natto Thoughts. Danowski dijo que i-SOON ha logrado la clasificación de secreto más alta que puede recibir una empresa no estatal, lo que califica a la empresa para realizar investigación y desarrollo clasificados relacionados con la seguridad del Estado.

La página web de “servicios comerciales” de i-SOON afirma que las ofertas de la compañía incluyen seguridad pública, antifraude, análisis forense de blockchain, soluciones de seguridad empresarial y capacitación. Danowski dijo que en 2013, i-SOON estableció un departamento de investigación sobre el desarrollo de nuevos métodos de penetración de redes APT.

APT significa Amenaza Persistente Avanzada, un término que generalmente se refiere a grupos de hackers patrocinados por el estado. De hecho, entre los documentos aparentemente filtrados de i-SOON hay una diapositiva de venta que resalta audazmente la destreza de piratería informática del “equipo de investigación APT” de la compañía (ver captura de pantalla arriba).

Wu Haibo, director ejecutivo de i-SOON, en 2011. Imagen: nattothinkts.substack.com.

Los documentos filtrados incluyeron una larga conversación entre los fundadores de la compañía, quienes discuten repetidamente las caídas de las ventas y la necesidad de conseguir más empleados y contratos gubernamentales. Danowski dijo el director ejecutivo de i-SOON, Wu Haibo (“Shutdown” en los chats filtrados) es un conocido hacker rojo de primera generación o “Honker”, y uno de los primeros miembros del Ejército Verde, el primer grupo hacktivista chino fundado en 1997. El Sr. Haibo aún no ha respondido a una solicitud de comentario.

En octubre de 2023, Danowski detalló cómo i-SOON se vio envuelto en una disputa por un contrato de desarrollo de software cuando fue demandado por una empresa china de ciberseguridad competidora llamada Chengdú 404. En septiembre de 2021, el Departamento de Justicia de EE. UU. acusaciones abiertas contra varios empleados de Chengdu 404, acusando a la empresa de ser una fachada que ocultaba más de una década de intrusiones cibernéticas atribuidas a un grupo de actores de amenazas conocido como “APT 41”.

Danowski dijo que la existencia de esta disputa legal sugiere que Chengdu 404 e i-SOON tienen o alguna vez tuvieron una relación comercial, y que una empresa probablemente actuó como subcontratista de la otra.

“Por lo que hablan, podemos ver que esta es una industria muy competitiva, donde las empresas en este espacio están constantemente acaparando empleados y herramientas entre sí”, dijo Danowski. “La industria de la seguridad de la información siempre está tratando de distinguir [the work] de un grupo APT de otro. Pero eso es cada vez más difícil de lograr”.

Aún no está claro si el trabajo de i-SOON le ha valido una designación APT única. Pero Will Tomásun investigador de inteligencia de amenazas cibernéticas de Equinix, encontró una dirección de Internet en los datos filtrados que corresponde a un dominio marcado en un informe de Citizen Lab de 2019 sobre las vulnerabilidades de teléfonos móviles con un solo clic que se estaban utilizando para atacar a grupos en el Tíbet. El informe de 2019 se refirió al actor de amenazas detrás de esos ataques como un grupo APT llamado Carpa venenosa.

Varias imágenes y registros de chat en la filtración de datos sugieren que los clientes de i-SOON periódicamente daban a la empresa una lista de objetivos en los que querían infiltrarse, pero a veces los empleados confundían las instrucciones. Una captura de pantalla muestra una conversación en la que un empleado le dice a su jefe que acaban de piratear una de las universidades de su última lista, solo para decirle que la víctima en cuestión en realidad no figuraba como un objetivo deseado.

Los chats filtrados muestran que i-SOON intentó continuamente reclutar nuevos talentos organizando una serie de competencias de piratería en toda China. También realizó obras de caridad y buscó involucrar a los empleados y mantener la moral con varios eventos de formación de equipos.

Sin embargo, los chats incluyen múltiples conversaciones entre empleados que se compadecen de las largas horas de trabajo y los bajos salarios. El tono general de las discusiones indica que la moral de los empleados era bastante baja y que el ambiente de trabajo era bastante tóxico. En varias de las conversaciones, los empleados de i-SOON discuten abiertamente con sus jefes cuánto dinero acaban de perder jugando online con sus teléfonos móviles mientras estaban en el trabajo.

Danowski cree que los datos de i-SOON probablemente fueron filtrados por uno de esos empleados descontentos.

“Esto se publicó el primer día hábil después del Año Nuevo chino”, dijo Danowski. “Definitivamente quien hizo esto lo planeó, porque no se puede obtener toda esta información de una vez”.

Cary de SentinelOne dijo que llegó a la misma conclusión, señalando que la cuenta de Protonmail vinculada al perfil de GitHub que publicó los registros se registró un mes antes de la filtración, el 15 de enero de 2024.

El tan cacareado Gran Cortafuegos de China no sólo permite al gobierno controlar y limitar a qué pueden acceder los ciudadanos en línea, sino que este aparato de espionaje distribuido permite a las autoridades bloquear los datos de los ciudadanos y empresas chinos para que no abandonen el país.

Como resultado, China disfruta de una notable asimetría de información frente a prácticamente todas las demás naciones industrializadas. Es por eso que esta aparente filtración de datos de i-SOON es un hallazgo tan raro para los investigadores de seguridad occidentales.

“Estaba tan emocionado de ver esto”, dijo Cary. “Todos los días espero que se produzcan filtraciones de datos desde China”.

Esa asimetría de información está en el centro de los objetivos de guerra cibernética del gobierno chino, según un análisis de 2023 realizado por Investigación de márgenes realizado en nombre de la Agencia de proyectos de investigación avanzada de defensa (DARPA).

“En el área de la guerra cibernética, los gobiernos occidentales ven el ciberespacio como un ‘quinto dominio’ de la guerra”, observó el estudio de Margin. “Los chinos, sin embargo, miran el ciberespacio en el contexto más amplio del espacio de la información. El objetivo final no es el ‘control’ del ciberespacio, sino el control de la información, una visión que domina las operaciones cibernéticas de China”.

La Estrategia Nacional de Ciberseguridad publicada por la Casa Blanca el año pasado señala a China como la mayor amenaza cibernética para los intereses estadounidenses. Si bien el gobierno de Estados Unidos contrata ciertos aspectos de sus operaciones cibernéticas a empresas del sector privado, no sigue el ejemplo de China al promover el robo al por mayor de secretos estatales y corporativos para el beneficio comercial de sus propias industrias privadas.

David Aitelcoautor del informe Margin Research y ex científico informático del Agencia de Seguridad Nacional de EE. UU.dijo que es agradable ver que las empresas chinas de ciberseguridad tienen que lidiar con los mismos dolores de cabeza contractuales que enfrentan las empresas estadounidenses que buscan trabajar con el gobierno federal.

“Esta filtración sólo muestra que hay capas de contratistas hasta el final”, dijo Aitel. “Es muy divertido ver la versión china”.

Fuente Original Krebs on Security