Las pruebas de penetración de Android son un aspecto crucial para garantizar la seguridad de las aplicaciones y dispositivos Android. A medida que la popularidad y la adopción de Android continúan creciendo, también lo hacen los riesgos y vulnerabilidades potenciales asociados con la plataforma. Las pruebas de penetración, también conocidas como piratería ética, desempeñan un papel vital a la hora de identificar debilidades de seguridad y ayudar a las organizaciones y desarrolladores a mitigar amenazas potenciales. Este artículo explora los desafíos comunes que enfrentan los profesionales de la seguridad al realizar pruebas de penetración de Android. Al comprender estos desafíos y aprender cómo superarlos, los expertos en seguridad pueden mejorar la postura general de seguridad de las aplicaciones y dispositivos Android.

https://www.browserstack.com/guide/android-performance-testing

El pentesting de Android es el proceso de identificar y explotar vulnerabilidades de seguridad en aplicaciones de Android. Es una práctica de seguridad fundamental para las organizaciones que desarrollan o utilizan aplicaciones de Android, ya que puede ayudar a proteger contra el acceso no autorizado, el robo de datos y otros ataques maliciosos.

Desafíos comunes en las pruebas de penetración de Android

1. Complejidad de las aplicaciones móviles

Las aplicaciones de Android son cada vez más complejas e incorporan diversas funcionalidades y bibliotecas de terceros. Esta complejidad puede generar una superficie de ataque extensa, lo que dificulta la identificación de todas las vulnerabilidades potenciales.

Medidas de atenuación:

• Implementar estrategias de prueba integrales, incorporando enfoques tanto manuales como automatizados.

• Realizar revisiones de código en profundidad para identificar posibles vulnerabilidades en arquitecturas de aplicaciones complejas.

• Utilice herramientas de análisis estático para descubrir vulnerabilidades ocultas de forma eficaz.

2.Variabilidad de la interacción del usuario

Las aplicaciones de Android a menudo requieren diferentes tipos de interacciones del usuario, como validación de entradas, autenticación de usuarios e intercambio de datos. Estas interacciones pueden introducir vulnerabilidades si no se implementan correctamente.

Medidas de atenuación:

• Realizar una evaluación integral de todas las interacciones del usuario dentro de la aplicación.

• Simular diversos escenarios de usuario y examinar las condiciones límite para identificar posibles vulnerabilidades relacionadas con la entrada y la interacción del usuario.

3.Comunicación segura inadecuada

Las aplicaciones de Android a menudo se comunican con servidores externos o API y, si estas comunicaciones no están protegidas adecuadamente, pueden volverse vulnerables a la interceptación y la filtración de datos.

Medidas de atenuación:

• Cifre toda la comunicación entre la aplicación y los sistemas externos utilizando protocolos robustos como SSL/TLS.

• Fortalecer la seguridad mediante la fijación de certificados para proteger contra ataques de intermediarios durante las comunicaciones.

4.Políticas de administración de dispositivos móviles

Las organizaciones que permiten a los empleados utilizar sus propios dispositivos (BYOD – Bring Your Own Device) enfrentan el desafío de hacer cumplir políticas de seguridad consistentes en varios dispositivos.

Medidas de atenuación:

• Implementar políticas de administración de dispositivos móviles (MDM) para hacer cumplir la configuración de seguridad, el cifrado de datos y la administración de aplicaciones en los dispositivos de los empleados.

• Fomentar el uso de redes privadas virtuales (VPN) para mejorar la seguridad de la comunicación de datos.

5.Almacenamiento seguro de datos en el dispositivo

Las prácticas inadecuadas de almacenamiento de datos pueden dejar información confidencial expuesta en el dispositivo, haciéndolo vulnerable al acceso no autorizado, incluso si la aplicación en sí es segura.

Medidas de atenuación:

• Cifrar datos confidenciales cuando se almacenan en el dispositivo.

• Realizar evaluaciones cuidadosas del almacenamiento de datos, garantizando que la información crítica esté adecuadamente protegida.

6.Falta de gestión de sesiones

Una gestión inadecuada de la sesión puede generar vulnerabilidades como el secuestro de sesión, donde los atacantes obtienen acceso no autorizado a la sesión activa de un usuario.

Medidas de atenuación:

• Implementar prácticas sólidas de gestión de sesiones en aplicaciones.

• Generar y validar tokens de sesión seguros.

• Establezca tiempos de espera de sesión para garantizar que caduquen después de un cierto período de inactividad.

• Garantice el manejo seguro de los datos de la sesión para evitar el acceso no autorizado y las violaciones de datos.

7.Abuso de permisos de aplicaciones móviles

Las aplicaciones de Android solicitan varios permisos para acceder a los recursos del dispositivo y algunas aplicaciones maliciosas pueden abusar de estos permisos para actividades no autorizadas.

Medidas de atenuación:

• Educar a los usuarios sobre cómo revisar los permisos de las aplicaciones y otorgar acceso sólo cuando sea necesario.

• Los desarrolladores de aplicaciones deben seguir el principio de privilegio mínimo y solicitar sólo los permisos esenciales para la funcionalidad de la aplicación.

• Realizar auditorías de seguridad periódicas para identificar y rectificar cualquier uso indebido de permisos en aplicaciones existentes.

8.Falta de protecciones binarias

Las aplicaciones de Android, distribuidas como archivos binarios, son susceptibles a ingeniería inversa y manipulación si carecen de las protecciones binarias adecuadas. Esto hace que sea esencial que los desarrolladores implementen medidas que protejan contra el acceso no autorizado al código de la aplicación y eviten modificaciones maliciosas, mejorando así la seguridad general de la aplicación.

Medidas de atenuación:

• Emplear técnicas de protección binaria, incluida la ofuscación de código, para impedir que los atacantes comprendan el código de la aplicación.

• Implementar mecanismos de detección de manipulaciones para identificar cualquier modificación realizada en la aplicación.

9.Transmisión de datos insegura

Al transmitir datos a través de redes, es posible que las aplicaciones de Android no utilicen canales seguros, lo que las hace susceptibles a escuchas e interceptación de datos.

Medidas de atenuación:

• Utilice protocolos de comunicación seguros como HTTPS en las aplicaciones.

• Implementar una validación de certificados adecuada para garantizar una comunicación segura.

• Mejore la seguridad de los datos evitando canales de comunicación no cifrados y redes Wi-Fi que no sean de confianza.

10.Falta de mecanismos de actualización seguros

Las aplicaciones de Android que carecen de mecanismos de actualización seguros pueden ser explotadas por atacantes que distribuyen actualizaciones maliciosas.

Medidas de atenuación:

• Implementar mecanismos seguros de actualización de aplicaciones.

• Firmar actualizaciones con firmas digitales para garantizar la autenticidad.

• Acepte actualizaciones sólo de fuentes confiables, evitando descargas de red no seguras.

11.Tokens de autorización y autenticación inseguros

El manejo inadecuado de los tokens de autenticación y autorización puede provocar acceso no autorizado y secuestro de sesión. Esto plantea importantes riesgos de seguridad, ya que los atacantes pueden aprovechar estas vulnerabilidades para obtener control no autorizado sobre las cuentas de los usuarios y los datos confidenciales.

Medidas de atenuación:

• Manejar adecuadamente los tokens de autenticación y autorización para evitar el acceso no autorizado y el secuestro de sesiones.

• Implementar medidas de seguridad sólidas para protegerse contra atacantes que exploten vulnerabilidades en la gestión de tokens.

• Garantice la integridad de las sesiones de los usuarios mediante la gestión segura de tokens de autenticación.

12.Validación inadecuada de la entrada del usuario

Las aplicaciones de Android que no validan adecuadamente las entradas del usuario pueden ser vulnerables a varios ataques, incluida la inyección SQL y secuencias de comandos entre sitios (XSS).

Medidas de atenuación:

• Implementar validación, desinfección y validación exhaustiva de todas las entradas del usuario para evitar el impacto de datos maliciosos en la funcionalidad y seguridad de la aplicación.

• Realizar revisiones periódicas del código y pruebas de seguridad para identificar y abordar problemas de validación de entradas de manera efectiva.

13.Análisis dinámico

El análisis dinámico presenta otro desafío en el pentesting de Android, ya que implica pruebas en tiempo real para identificar vulnerabilidades. Sin embargo, la naturaleza inherentemente dinámica de las aplicaciones de Android hace que el análisis dinámico sea particularmente desafiante. Las interacciones con usuarios, otras aplicaciones y redes crean obstáculos formidables que requieren precisión y exactitud al realizar análisis dinámicos.

Medidas de atenuación:

• Utilizar herramientas y técnicas de desofuscación para revelar el código de aplicación oculto.

• Obtenga una comprensión más clara de la estructura de la aplicación e identifique vulnerabilidades potenciales con mayor precisión.

14.Análisis estático

El análisis estático implica analizar el código de la aplicación sin ejecutarlo. Sin embargo, un desafío en el pentesting de Android es la presencia de técnicas de ofuscación comúnmente utilizadas para ocultar el código de la aplicación, lo que dificulta la realización de evaluaciones de vulnerabilidad precisas.

Medidas de atenuación:

• Emplear técnicas de análisis dinámico junto con análisis estático en el pentesting de Android.

• Utilizar entornos sandboxing y emulación para ejecutar la aplicación y revelar código oculto.

• Esta combinación permite una evaluación más completa y una identificación precisa de la vulnerabilidad a pesar de las técnicas de ofuscación.

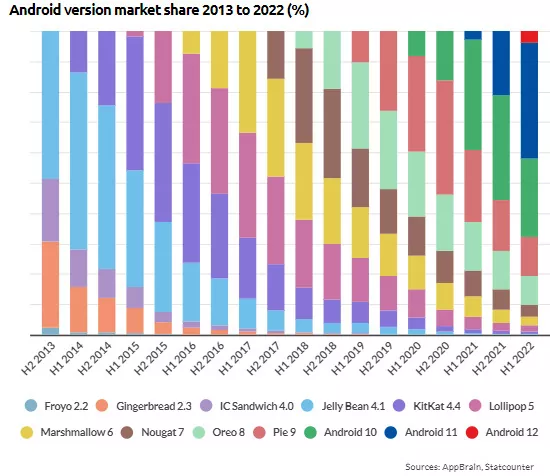

15.Ecosistema Android

El ecosistema Android plantea un desafío sustancial debido a su gran diversidad de dispositivos y sistemas operativos. Cada dispositivo puede tener una versión diferente del sistema operativo, con sus vulnerabilidades únicas. Como resultado, identificar vulnerabilidades en todos los dispositivos se convierte en una tarea inmensamente desafiante y desalentadora.

Medidas de atenuación:

• Implementar actualizaciones y parches de seguridad periódicos para el diverso ecosistema de Android.

• Fomentar la colaboración entre los fabricantes de dispositivos.

• Promover una versión estandarizada del sistema operativo para agilizar la identificación de vulnerabilidades y mejorar la seguridad general en todos los dispositivos.

16.Enlaces profundos

Los enlaces profundos, si bien son una característica poderosa en las aplicaciones de Android para una navegación fluida del usuario, también plantean un desafío común en las pruebas de penetración. Estos enlaces permiten el acceso directo a contenido específico dentro de la aplicación, sin pasar por los puntos de entrada estándar de la aplicación. Como resultado, pueden crear posibles vulnerabilidades de seguridad, permitiendo a los atacantes acceder a secciones sensibles de la aplicación sin pasar por los controles de seguridad habituales.

Medidas de atenuación:

• Implementar mecanismos sólidos de autenticación y autorización para enlaces profundos, validando los derechos de acceso antes de que los usuarios accedan al contenido de enlaces profundos.

• Realizar pruebas de penetración exhaustivas para identificar configuraciones erróneas y falta de medidas de seguridad en la implementación de enlaces profundos.

• Validar enlaces profundos y cumplir con prácticas de codificación segura para minimizar los riesgos asociados de manera efectiva.

17.Actividad de visualización web

La actividad de visualización web, que permite mostrar contenido web dentro de una aplicación, puede introducir vulnerabilidades de seguridad si no se implementa correctamente. Los atacantes pueden aprovechar esta característica para ejecutar scripts maliciosos, lo que provocaría posibles fugas de datos o acceso no autorizado a los recursos del dispositivo.

Medidas de atenuación:

• Validar todas las entradas del usuario dentro de la vista web para evitar ataques de inyección de script.

• Considere desactivar JavaScript en la vista web para minimizar el riesgo de ataques de ejecución de código.

Conclusión

Las pruebas de penetración de aplicaciones móviles enfrentan muchos desafíos debido a la naturaleza en constante evolución de la plataforma y su vasto ecosistema. La fragmentación de dispositivos, las técnicas de ofuscación, el comportamiento dinámico de las aplicaciones, la falta de acceso al código fuente, el almacenamiento de datos inseguro y el uso indebido de permisos se suman a las complejidades del pentesting de aplicaciones de Android. Sin embargo, al comprender y abordar estos desafíos comunes de las pruebas de penetración de aplicaciones móviles, las organizaciones y los desarrolladores pueden fortalecer la seguridad de sus aplicaciones de Android. La implementación de estrategias de prueba integrales, la adopción de prácticas de codificación segura y el mantenimiento de la vigilancia contra las amenazas emergentes reforzarán la resiliencia de las aplicaciones de Android y mejorarán la ciberseguridad general.

Recursos

https://www.geeksforgeeks.org/what-is-android-penetration-testing/

https://www.hackthebox.com/blog/intro-to-mobile-petesting

https://aardwolfsecurity.com/mobile-application-penetration-testing/

https://www.headspin.io/blog/why-should-you-invest-in-mobile-app-security-testing

https://blog.softwaroid.com/2020/05/02/android-application-penetration-testing-bug-bounty-checklist/https://www.diva-portal.org/smash/get/diva2:1464444/ TEXTO COMPLETO01.pdf

https://www.fullestop.com/blog/what-are-10-common-challenges-most-android-developers-encounter

https://www.appknox.com/blog/the-challenges-of-mobile-application-security